AC/DC: что такое полярность тока

Вы знаете, что означают надписи AC (переменный ток) и DC (постоянный ток) на сварочных аппаратах и электродах? По сути эти термины описывают полярность электрического тока, который вырабатывается источником питания и направляется к рабочему изделию через электрод. Выбор правильной полярности для той или иной марки электродов оказывает существенное влияние на прочность и качество соединений – поэтому не забывайте проверить надпись на упаковке! Чтобы лишний раз убедиться, Вы можете сделать две пробные попытки с разной полярностью на краю рабочего изделия.В обиходе используются термины «прямая» и «обратная» полярность или «электрод-отрицательная» и «электрод-положительная» полярность. Последнее звучит более наглядно и поэтому здесь мы будем использовать именно эти обозначения.

Полярность обусловлена тем, что электрический контур имеет отрицательный и положительный полюсы. Постоянный ток (DC) все время движется в одном направлении, из-за чего его полярность всегда одинакова.

Сварщик должен хорошо понимать, что такое полярность и какое влияние она оказывает на процесс сварки. С некоторыми исключениями электрод-положительная (обратная) полярность обеспечивает более глубокое проплавление. Электрод-отрицательная (прямая) полярность имеет более высокую производительность расплавления электрода и, как следствие, производительность наплавки. На это могут влиять химические вещества в покрытии. Электроды из углеродистой стали с покрытием целлюлозного типа, например, Fleetweld 5P или Fleetweld 5P+, обычно рекомендуют использовать с положительной полярностью. Некоторые типы электродов для сварки в среде защитных газов пригодны для сварки с обоими типами полярности.

Применение сварочных аппаратов трансформаторного типа породило необходимость в электродах, пригодных для сварки с любой полярностью из-за постоянных смен направления переменного тока.

Чтобы обеспечить необходимое проплавление, однородную форму шва и высокие сварочные характеристики, обязательно нужно использовать подходящую полярность. Неправильная полярность вызовет недостаточное проплавление, непостоянную форму шва, избыточное разбрызгивание, сложности с контролем дуги, перегрев и быстрое сгорание электрода.

На большинстве аппаратов четко обозначены контакты или подробно описано, как их настроить на определенную полярность. Например, некоторые аппараты имеют переключатель полярности, а на других для этого нужно сменить кабельные разъемы. Если Вы не уверены, какая в данный момент используется полярность, есть два несложных способа это выяснить. Первый – это сварка угольным электродом для постоянного тока, который будет нормально работать только при прямой полярности.

Проверка полярности:

А: Определение полярности с помощью угольного электрода

1. Проведите очистку основного металла и расположите его горизонтально.

2. Заострите кончики двух угольных электродов на шлифовальном диске, чтобы они имели одинаковую форму в плавным скосом, начинающимся в 5–7.5 см от кончика электрода.

3. Вставьте один электрод в электрододержатель возле начала скоса.

4. Настройте силу сварочного тока 135–150А.

5. Выберите интересующую Вас полярность.

7. Понаблюдайте за дугой. При электрод-отрицательной (прямой) полярности дуга имеет коническую форму и отличается высокой стабильностью, легкой управляемостью и однородностью.

При электрод-положительной (обратной) полярности дугой достаточно сложно управлять.

Она будет оставлять черные отложения углерода на основном металле.

Она будет оставлять черные отложения углерода на основном металле.8. Смените полярность. Подожгите дугу вторым электродом и подождите такое же время. Понаблюдайте за дугой.

9. Сравните кончики двух электродов. При прямой полярностью электрод сгорает равномерно, сохраняя свою форму. При обратной полярности электрод быстро сгорает и принимает плоскую форму.

Б. Определение полярности с помощью металлического электрода (E6010)

1. Проведите очистку основного металла и расположите его горизонтально.

3. Выберите одну из полярностей.

4. Подожгите дугу. Начните сварку, соблюдая стандартную длину дуги и угол наклона электрода.

5. Прислушайтесь к звуку дуги. При подходящей полярности, нормальной длине дуги и силе тока, дуга будет издавать равномерный «треск».

Неправильная полярность при нормальной длине дуги и силе тока вызовет нерегулярный «хруст» и «хлопки» и нестабильность дуги.

См. выше, как ведет себя дуга и как выглядит шов при использовании металлического электрода с правильной и неправильной полярностью.

См. выше, как ведет себя дуга и как выглядит шов при использовании металлического электрода с правильной и неправильной полярностью.7. Смените полярность и создайте второй шов.

8. Проведите чистку швов и внимательно их осмотрите. При неправильной, прямой полярности шов будет иметь отрицательные характеристики, перечисленные в Уроке 1.6.

9. Повторите несколько раз, пока Вы не научитесь быстро определять текущую полярность.

История главных конкурентов в мире комиксов — Статьи на КиноПоиске

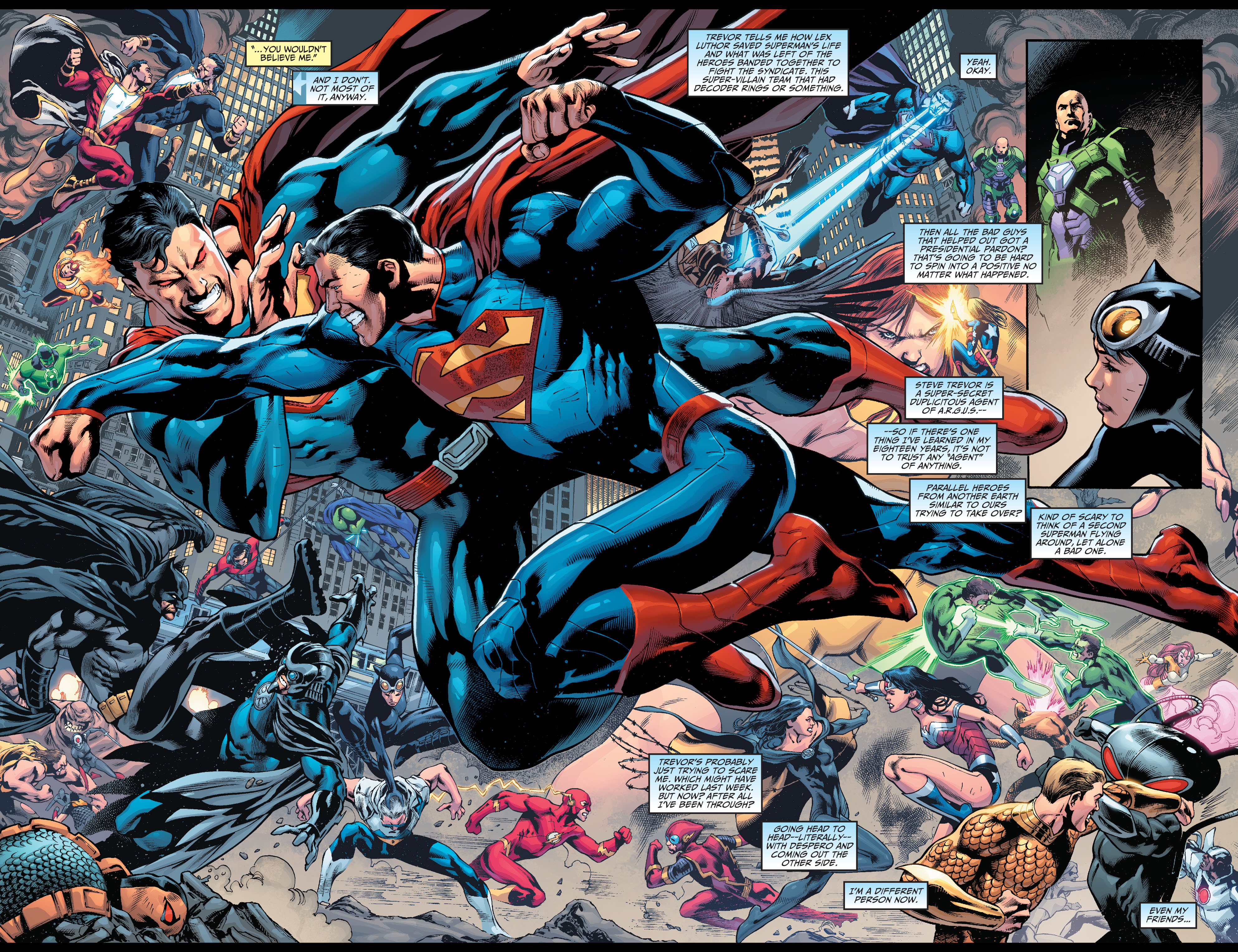

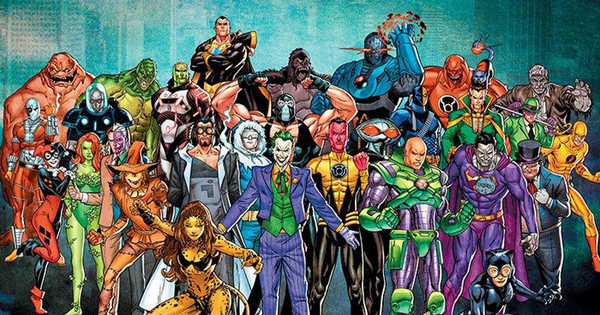

Marvel легче, ярче и веселее, а DС отвечает за более мрачные истории? Чтобы понять, насколько справедливо это представление и когда оно возникло, вспомним главные вехи развития этих компаний.

Минувшей осенью фанаты комиксов праздновали выход сразу двух крупных картин, основанных на известных сюжетах комиксов. «Тор: Рагнарёк» и «Лига справедливости» появились на экранах с небольшим разрывом и в очередной раз подлили масла в огонь спорам о противостоянии Marvel и DC. 3 мая в российском прокате появится эпик от Marvel «Мстители: Война бесконечности», а затем сиквел «Человека-муравья». DC в ближайшее время покажет только один проект — «Аквамен».

3 мая в российском прокате появится эпик от Marvel «Мстители: Война бесконечности», а затем сиквел «Человека-муравья». DC в ближайшее время покажет только один проект — «Аквамен».

Со стороны кажется, что вселенная Marvel легче, ярче и веселее, тогда как DС отвечает за более мрачные и реалистичные истории. Но насколько это соответствует действительности и откуда появились такие представления? Чтобы разобраться в этом, нужно вспомнить краткую историю этих двух компаний.

1934 год. Майор, журналист и предприниматель Малкольм Уилер-Николсон основывает издательство National Allied Publications. В будущем оно и получит название DC. Первым делом Уилер выпустил серию «New Fun» — 36-страничную антологию историй в картинках, где юмористический контент сочетался с драматическим. С шестого номера в «New Fun» начинают работать Джерри Сигел и Джо Шустер, будущие создатели Супермена.

1936 год. В декабре появляется название нового издания Уилера-Николсона — «Detective Comics». Об этом читатели узнают из рекламы, но сам журнал поступает в продажу только в марте 1937-го. Тогда же, в 1937 году, сформирована компания Detective Comics, Inc., в которой Уилер числился владельцем.

Об этом читатели узнают из рекламы, но сам журнал поступает в продажу только в марте 1937-го. Тогда же, в 1937 году, сформирована компания Detective Comics, Inc., в которой Уилер числился владельцем.

1938 год. National Allied Publications запускает новую серию под названием «Action Comics», в первом же выпуске которой фигурирует Супермен — могущественный, добрый и загадочный пришелец с далекой планеты Криптон, которого придумали Сигел и Шустер. Этот персонаж окончательно создает архетип супергероя и навсегда изменяет индустрию комиксов. Вместе с Суперменом рождается супергероика — жанр комиксов, в котором сверхлюди помогают простым смертным в их ежедневных трудностях.

Май 1939 года. Дебют нового героя от «Detective Comics». В 27-м номере читатели познакомились с Бэтменом. Увы, Малкольм Уилер-Николсон этого успеха уже не видел — из-за финансовых трудностей ему пришлось покинуть National Allied Publications, которую ранее выкупила Detective Comics. Не имевший сверхспособностей Бэтмен оказался ближе к голливудским супергероям вроде Зорро, Алого Первоцвета и Робин Гуда — Бэтмен побеждал противника исключительно силой своего ума и подготовки.

1939 год. Издатель бульварного чтива Мартин Гудман основывает издательство Timely Publications. Ранее Гудман выпускал вестерны, но, глядя на развитие комиксов, не смог пройти мимо. В октябре выходит журнал «Marvel Comics № 1», где появляются Человек-факел и Нэмор-подводник. Происхождение супергероев все чаще связано не с мифами, а с наукой и техникой. Например, Факел — андроид, созданный человеком.

Начало 1940 года. Впервые появляется сокращение DC, которое используется для рекламы комиксов о Супермене. Аббревиатура станет официальным названием издательства только в 1977 году.

1941 год. Сценарист и редактор Timely Джо Саймон вместе с художником Джеком Кирби придумывают Капитана Америка. Патриотизм, и ранее присущий комиксам, к моменту появления Кэпа выходит на новый виток. Капитан Америка сражается на Второй мировой войне и даже дерется с Гитлером.

1950-е. Издательство DC стремится укрепить свое положение на рынке, и судебные иски о нарушении авторских прав становятся важным инструментом. Ранее многие компании делали копии с популярных супергероев DC, в первую очередь с Супермена, но теперь издательство подает на них в суд. Самым знаковым становится разбирательство о судьбе персонажа по имени Капитан Марвел с издательством Fawcett Comics в 1953 году.

Ранее многие компании делали копии с популярных супергероев DC, в первую очередь с Супермена, но теперь издательство подает на них в суд. Самым знаковым становится разбирательство о судьбе персонажа по имени Капитан Марвел с издательством Fawcett Comics в 1953 году.

1950-е. На фоне спада интереса читателей к супергероям Timely Publications начинает расширять жанровую линейку. Помимо журнала «Marvel Comics», начинают издаваться истории о гангстерах, ковбоях, смешных зверюшках, гигантских монстрах, спортсменах, библейских персонажах — иными словами, обо всем, что покупалось. Мартин Гудман переименовывает Timely Publications в Atlas Comics.

1961 год. Появляется бренд Marvel Comics. Впервые он используется на страницах комиксов «Фантастическая четверка». Серия переиначивает привычную супергероику: персонажи ругаются, влюбляются, ссорятся, переживают — словом, ведут себя как люди. За это нужно сказать спасибо сценаристу и редактору Стэнли Либеру, известному сейчас как Стэн Ли.

1960-е. DC упускает момент роста популярности будущих конкурентов. Поняв это, редакция DC начинает изучать комиксы Marvel, чтобы выяснить причину их успеха. При этом в DC игнорируют сюжеты или рисовку персонажей, вместо этого фокусируясь на такой нелепице, как количество красного цвета или наличие пузырей с текстом на обложке. Стэн Ли, узнав об этом, начинает тайно издеваться над DC, намеренно уменьшая количество красного.

1964 год. Издательства начинают активно присматриваться друг к другу. Между ними расцветает подобие промышленного шпионажа. Marvel придумывает персонажа под названием Чудо-мужчина (Wonder Man), что возмущает DC, ведь у них есть Чудо-женщина (Wonder Woman). Marvel идет на мировую и убивает Чудо-мужчину. Спустя 12 лет DC провернет похожий трюк — представит двоюродную сестру Супермена, Пауэр Гёрл (Power Girl). Это имя вызывает ассоциации с новым персонажем Marvel по имени Пауэр Мэн (Power Man), появившимся в 1972 году. Перемирие заключить не удается, и Стэн Ли в отместку возрождает Чудо-мужчину. Плагиат, точнее, заимствования, становится обычным делом.

Marvel идет на мировую и убивает Чудо-мужчину. Спустя 12 лет DC провернет похожий трюк — представит двоюродную сестру Супермена, Пауэр Гёрл (Power Girl). Это имя вызывает ассоциации с новым персонажем Marvel по имени Пауэр Мэн (Power Man), появившимся в 1972 году. Перемирие заключить не удается, и Стэн Ли в отместку возрождает Чудо-мужчину. Плагиат, точнее, заимствования, становится обычным делом.

Единение среди издательств достигается на поприще использования слова «супергерой» (superhero). DC и Marvel регистрируют этот термин как товарный знак.

Середина 1960-х. Издательства продолжают подковерную войну и используют ресурсы друг друга. Это позволяет снижать риск прямой конкуренции для лучшего охвата рынка. DC и Marvel теперь знают, какие темы и герои интересны читателям, и подстраиваются под требования потребителя.

1965 г. Стэн Ли начинает вести приложение к комиксам «Bullpen Bulletins» — своего рода вестник Marvel, в котором он может атаковать конкурентов. Так, Ли иронизирует над тем, что «все вокруг» пытаются украсть идеи и стиль Marvel. При этом он не называет имен конкретных компаний, используя просто X, Y и Z, но фанаты комиксов прекрасно понимают, о чем речь. Война приобретает открытый характер.

Так, Ли иронизирует над тем, что «все вокруг» пытаются украсть идеи и стиль Marvel. При этом он не называет имен конкретных компаний, используя просто X, Y и Z, но фанаты комиксов прекрасно понимают, о чем речь. Война приобретает открытый характер.

1966 год, январь. На канале ABC начинает выходить сериал «Бэтмен» с Адамом Уэстом в роли Темного рыцаря. Продажи комиксов временно поднимаются, но при этом DC существенно меняет истории о Бэтмене. Комиксы о нем становятся веселее и ярче, чтобы больше походить на сериал.

1970 год. Художник Джек Кирби со скандалом уходит из Marvel, что приводит к одному из наиболее серьезных всплесков враждебности между компаниями. Недовольный политикой Marvel, Кирби переходит в DC, где создает, в частности, суперзлодея Дарксайда и связанные с ним сюжеты о так называемых Новых богах. Впрочем, для истории конфликтов Marvel и DC гораздо важнее небольшой эпизод в шестом выпуске комикса «Mister Miracle», вышедшем в 1971 году. В нем Кирби наделяет антагониста Фанки Флешмэна внешностью Стэна Ли, а заодно проходится и по другому бывшему коллеге — сценаристу Рою Томасу. Изображение оказывается настолько удачным, что Ли даже меняет свой имидж, чтобы не походить на суперзлодея. В 1975 году Кирби возвращается в Marvel — об этом Стэн Ли объявляет на конвенте Marvelcon. Переходы авторов и художников из одного издательства в другое стали обычным делом.

Изображение оказывается настолько удачным, что Ли даже меняет свой имидж, чтобы не походить на суперзлодея. В 1975 году Кирби возвращается в Marvel — об этом Стэн Ли объявляет на конвенте Marvelcon. Переходы авторов и художников из одного издательства в другое стали обычным делом.

В ноябре 2017-го в DC ушел автор Брайан Майкл Бендис, автор множества комиксов Marvel. Его переход был воспринят в индустрии совершенно нормально — все коллеги пожелали Бендису удачи на новом месте. Без всякого сарказма.

1976 год, январь. Появляется первый в истории Marvel и DС супергеройский кроссовер: Человек-паук встречается на страницах комиксов с Суперменом.

1978 год. Стэн Ли покидает пост главреда Marvel. Сочинять комиксы он перестает еще в 1972 году, когда переходит на должность издателя Marvel. Однако мир комиксов, который оставил Ли, был уже очень печальным местом по сравнению с развивающейся и яркой индустрией, которой он был 30 лет назад. Для сравнения: в начале 1950-х комиксы ежегодно продавались тиражом в 600 млн экземпляров, тогда как к 1980-м эта цифра снизилась до 150 миллионов. Комиксы перестали быть массовыми. В чем-то виновато телевидение, в чем-то — исчезновение привычных способов дистрибьюции. Частично виной тому и повышение цен. Комиксы превратились в предмет коллекционирования и еще больше отдалились от главного потребителя — молодежи.

Комиксы перестали быть массовыми. В чем-то виновато телевидение, в чем-то — исчезновение привычных способов дистрибьюции. Частично виной тому и повышение цен. Комиксы превратились в предмет коллекционирования и еще больше отдалились от главного потребителя — молодежи.

Выступая на ярмарке комиксов в Атланте в 1978-м, Стэн Ли скажет: «Сейчас комиксы в плохой форме, потому что развелось слишком много самовлюбленных авторов и художников. Эти люди росли в 1950-х и 1960-х и успешно уничтожили комиксы. Они не изучают рынок. Они создают комиксы, которые хотят читать сами, а не покупатели». Ли продолжает считать, что главные потребители комиксов — 12-летние дети. Сейчас уже понятно, насколько мэтр Marvel не чувствовал грядущие перемены.

К концу 1970-х Marvel уменьшает количество выпускаемых комиксов до 30 наименований. DC, в свою очередь, проводит еще более резкое сокращение. Управленцы Marvel сосредоточились на игрушках и продаже лицензий на экранизации. К большому негодованию авторов комиксов.

1984 год. Начинается британская «оккупация» комиксов DC. Издательство привлекает англичанина Алана Мура, который переворачивает индустрию с ног на голову, возвращая комиксы к их истокам — темам о богах и героях. Его «Болотная Тварь» («Swamp Thing») и по сей день считается одним из величайших произведений. В 1986 году Мур создает «Хранителей» — самую известную деконструкцию канонов супергеройского комикса. С DC начинают работать Нил Гейман и Грант Моррисон, постепенно выводя истории на новый, доселе невиданный уровень.

1986 год. Опубликован комикс Фрэнка Миллера «Возвращение Темного рыцаря», в котором пожилой и побитый жизнью Бэтмен снова выходит на улицы Готэма. Миллер формирует четкий канон становления Бэтмена в комиксе «Бэтмен: Год первый» (1987). Комиксы окончательно уходят от близкой Стэну Ли аудитории, обращаясь к взрослому читателю.

Marvel также делает шаги в сторону более мрачных историй. Так, Магнето, противник Людей Икс, из обычного злодея становится гораздо более противоречивой фигурой — он пережил концлагерь. Пожиратель планет Галактус, враг «Фантастической четверки», превращается в силу природы, необходимую для существования Вселенной, и так далее. Последствия решения Мура и его британских соратников чувствуются в индустрии до сих пор — издательства продолжают попытки повторить их успех.

Пожиратель планет Галактус, враг «Фантастической четверки», превращается в силу природы, необходимую для существования Вселенной, и так далее. Последствия решения Мура и его британских соратников чувствуются в индустрии до сих пор — издательства продолжают попытки повторить их успех.

1989 год. DC становится частью Time Warner. Отныне все права на кино и телепостановки о героях этого издательства принадлежат студии Warner Bros.

1992 год. Из Marvel уходят семь самых популярных авторов, среди которых создатель Дэдпула Роб Лайфелд и будущий соиздатель DC Джим Ли. Вместе они формируют Image Comics, которое впоследствии станет одним из ведущих независимых издательств. Среди его главных современных хитов — «Сага» и «Ходячие мертвецы».

Начало-середина 1990-х. DC убивает Супермена, калечит Бэтмена и превращает Зеленого Фонаря в злодея Параллакса. Продажи комиксов поднимаются, но это временно.

1993 год. Продажи Marvel резко падают на 70%. Несколько лет издательство пытается удерживаться на плаву, одновременно формируя компанию Marvel Films, которую возглавляет продюсер Ави Арад из компании Toy Biz. Именно Арад продал часть героев Marvel студии Fox — Людей Икс, Сорвиголову и «Фантастическую четверку».

Несколько лет издательство пытается удерживаться на плаву, одновременно формируя компанию Marvel Films, которую возглавляет продюсер Ави Арад из компании Toy Biz. Именно Арад продал часть героев Marvel студии Fox — Людей Икс, Сорвиголову и «Фантастическую четверку».

1996 год. Marvel объявляет о банкротстве. От исчезновения издательство спасает объединение с Toy Biz. Так рождается Marvel Enterprises. На рынке комиксов доминирует DC, запустившее в производство новый проект о Бэтмене. Marvel Films переименовывается в Marvel Studios — небольшое подразделение, занимающееся экранизациями комиксов. Первым фильмом, который появляется под маркой Marvel Studios, становится «Блэйд». В 1999 году Marvel продаст права на Человека-паука студии Sony.

В XXI век индустрия комиксов приходит уставшей и изрядно потрепанной. Ей требуются как денежные, так и творческие вливания, но никто не ожидает, что за ренессанс комиксов будет отвечать Голливуд.

2000 год. После череды неудачных экранизаций, последовавших после второго «Бэтмена» Тима Бёртона, комиксы с новой силой вырываются на большой экран. Студия 20th Century Fox выпускает драматический боевик «Люди Икс». Брайан Сингер уничтожает всю комиксовость, присущую героям, выводя на первый план драму о непринятых обществом аутсайдерах-мутантах.

Студия 20th Century Fox выпускает драматический боевик «Люди Икс». Брайан Сингер уничтожает всю комиксовость, присущую героям, выводя на первый план драму о непринятых обществом аутсайдерах-мутантах.

2002 год. Голливуд окончательно сдается под натиском комиксов. «Человек-паук» Сэма Рэйми зарабатывает в мире свыше 800 млн долларов. Издательства при этом не очень-то волнует конкуренция, поскольку они заняты выживанием. Из 3 миллиардов, заработанных двумя фильмами о Человеке-пауке, Marvel получает всего 62 млн долларов за права. От «Блэйда», заработавшего в мире 131,2 млн долларов, издательство получило всего 25 000. С этим надо было что-то делать. На сцену выходит некто по имени Кевин Файги. Бывший ассистент исполнительного продюсера Лорен Шулер Доннер, Файги подключился к работе над «Людьми Икс» благодаря своим широким познаниям комиксов Marvel. Ави Арад приглашает молодого всезнайку занять пост замдиректора Marvel Studios.

2004 год. Арад ищет возможность превращения департамента издательства в полноценную студию. Получив банковскую ссуду на 525 млн долларов, Арад и Файги основывают киностудию, которая принимается за разработку фильма о Железном человеке.

Получив банковскую ссуду на 525 млн долларов, Арад и Файги основывают киностудию, которая принимается за разработку фильма о Железном человеке.

2005—2012 годы. На экраны выходит трилогия Кристофера Нолана о Бэтмене. Во многом эти комиксы переносят на экран образ, созданный Миллером, хотя, кроме «Возвращения Темного рыцаря» и «Года первого», экранизации опираются на ряд других комиксов. Вместе с вышедшими в 2009 году «Хранителями» Зака Снайдера картины Нолана формируют у широкого зрителя образ комиксов DC как чего-то мрачного, реалистичного и серьезного.

2008 год. Выход фильма «Железный человек», положившего начало Marvel Cinematic Universe. Выбор на главную роль харизматичного Роберта Дауни-мл. становится одной из главных удач Marvel. «Железный человек» — новое слово в мире экранизаций комиксов. Он грамотно балансирует между реалистичностью и выдумкой, окончательно превращая экранизации комиксов в главных героев кассовых сборов. Любить супергероику в комиксах снова модно, и это хорошо ложится на общий тренд открытости к гик-культуре в американском обществе.

2013 год. Выходит фильм «Человек из стали» — начало DC Extended Universe. Поскольку правами на комиксы DC владеет студия Warner, решения принимаются по большей части продюсерами. Они формируют образ фильмов DC на основе решений маркетологов, которые, в свою очередь, пытаются нащупать рецепт успеха фильмов Нолана.

2014 год. Студия Warner принимает печально знаменитое решение противопоставить свои фильмы по комиксам DC продукции Marvel Studios и отказаться от юмора в своих экранизациях. После выхода фильма «Бэтмен против Супермена: На заре справедливости» студия негласно признает решение неудачным и пытается исправить положение, поставив во главе киноподразделения, отвечающего за комиксы, Джеффа Джонса, давнего автора DC, который должен исправить ситуацию, придав адаптациям легкость и юмор.

«Бэтмен против Супермена: На заре справедливости»

Январь 2017 года. Глава Marvel Кевин Файги говорит, что между двумя компаниями нет никакой вражды. По его словам, конфликт существует только в прессе. «Джефф Джонс — мой хороший друг. Мы вместе росли в бизнесе, а недавно вместе поздравляли Ричарда Доннера (режиссера фильма „Супермен“ 1978 года), с которым нам обоим довелось поработать. Так что я всегда радуюсь успехам Джеффа и воспринимаю их как простой фанат. В конце концов, когда какой-то из фильмов по комиксам добивается успеха, это оказывается выгодно для нас всех, и поэтому я всегда их поддерживаю». Что касается Джонса, то за свою карьеру он успел поработать в обоих издательствах «Большой двойки».

По его словам, конфликт существует только в прессе. «Джефф Джонс — мой хороший друг. Мы вместе росли в бизнесе, а недавно вместе поздравляли Ричарда Доннера (режиссера фильма „Супермен“ 1978 года), с которым нам обоим довелось поработать. Так что я всегда радуюсь успехам Джеффа и воспринимаю их как простой фанат. В конце концов, когда какой-то из фильмов по комиксам добивается успеха, это оказывается выгодно для нас всех, и поэтому я всегда их поддерживаю». Что касается Джонса, то за свою карьеру он успел поработать в обоих издательствах «Большой двойки».

Образ конфликтующих издательств давно живет собственной жизнью. Вне зависимости от политики главных редакторов, несмотря на то что в магазинах их комиксы стоят на одних полках, идея противостояния DC и Marvel уже стала частью ландшафта современной поп-культуры. В октябре 2017-го вышла книга «Slugfest: Inside the Epic, 50-year Battle between Marvel and DC», в которой журналист Рид Такер подробно рассказывает о конкуренции между издательствами. Ведь, по сути, издание комиксов — это прежде всего бизнес. И, как сказал автор комикса «Маус» Арт Шпигельман, получивший за свою работу Пулитцеровскую премию, «комиксы — это отпрыски-бастарды искусства и коммерции». А поэтому деньги всегда будут движущей силой любых решений начальников издательств и студий.

Ведь, по сути, издание комиксов — это прежде всего бизнес. И, как сказал автор комикса «Маус» Арт Шпигельман, получивший за свою работу Пулитцеровскую премию, «комиксы — это отпрыски-бастарды искусства и коммерции». А поэтому деньги всегда будут движущей силой любых решений начальников издательств и студий.

И если в один день там решат, что конкуренции между Marvel и DC не существует, то вы узнаете об этом первыми. Пока же сказка о противостоянии слишком хорошо продается.

Коллекцию фильмов по комиксам DC можно посмотреть на КиноПоиске.

ᐈ Что такое DC Comics ➤ История происхождения комиксов ДиСи

«DC Comics» являются одним из крупнейших американских издателей комиксов. Но что означают буквы в их названии?

С такими персонажами как Супермен, Бэтмен, Чудо-женщина и Флэш, в интеллектуальной собственности компании, люди со всех концов света знают, что аббревиатура «DC» является синонимом супергероев. Но что такое DC Comics?

Не все знают, но две буквы в «DC Comics» на самом деле являются сокращениями. Интересен также тот факт, что компания не всегда использовала эту аббревиатуру, она приобрела права на нее у одного из своих партнеров.

Интересен также тот факт, что компания не всегда использовала эту аббревиатуру, она приобрела права на нее у одного из своих партнеров.

В 1934 году компания, которая в будущем станет «DC Comics», носила название National Allied Publications. Компания прославилась благодаря выпуску комиксов «New Fun: The Big Comic Magazine», которые в основном публиковались в газетах. Комиксы освещали реалии того времени и включали в себя комедийные сюжеты, вестерны и приключенческие истории. Некоторые из историй были также основаны на супергероях, включая раннюю версию Доктора Оккульта, созданную Джерри Сигелем и Джо Шустером до того, как они изобрели Супермена.

Позже National Allied Publications выпустили собственные журналы комиксов, «Adventure Comics» и «Detective Comics». Оба из которых впоследствии превратились в более знакомые нам «DC Comics», которые публикуются по сегодняшний день. Как видно из названия «Detective Comics», большинство его историй касалось вымышленных детективов из комиксов, таких как Слэм Брэдли, еще одно творение Джерри Сигела и Джо Шустера.

Примерно в это же время финансовые трудности заставили основателя National Allied Publications Малкольма Уилера-Николсона объедениться с Гарри Доненфилдом, владельцем типографии и издателя журналов. Они сформировали Detective Comics Inc., используя название своего сборника комиксов в качестве названия своего бизнеса. В конечном итоге Уилер-Николсон продал свою долю Доненфилду.

После того как Уилер-Николсон ушел из бизнеса, в 1938 году компания опубликовала еще одну серию комиксов «Action Comics», которая создала Супермена и стала основой для современного жанра супергеройских комиксов. Вскоре появился и Бэтмен, в 1939 году вышел детективный комикс «Detective Comics #27» и пантеон супергероев DC начал обретать форму. Хоть в начале 1940-х годов компания все еще официально называлась «National Allied Publications», а затем «National Comics Publications», ее комиксы стали публиковаться под издательствами «A DC Publication», «A Superman DC Publication», а позже «Superman DC National Comics».

Очевидно, «DC» расшифровывалось как «Детективный комикс» в Detective Comics Inc., а все остальные слова было решено убрать из названия. Читатели стали называть все комиксы издательства «DC Comics», но сама компания официально изменила свое название на «DC Comics» только в 1977 году.

Несмотря на постоянное изменение названий, «DC Comics» стали узнаваемым брендом, который стал тесно связан с самыми популярными супергероями Америки.

Что означает DC? -определения DC

Вы ищете значения DC? На следующем изображении вы можете увидеть основные определения DC. При желании вы также можете загрузить файл изображения для печати или поделиться им со своим другом через Facebook, Twitter, Pinterest, Google и т. Д. Чтобы увидеть все значения DC, пожалуйста, прокрутите вниз. Полный список определений приведен в таблице ниже в алфавитном порядке.

Основные значения DC

На следующем изображении представлены наиболее часто используемые значения DC. Вы можете записать файл изображения в формате PNG для автономного использования или отправить его своим друзьям по электронной почте.Если вы являетесь веб-мастером некоммерческого веб-сайта, пожалуйста, не стесняйтесь публиковать изображение определений DC на вашем веб-сайте.

Вы можете записать файл изображения в формате PNG для автономного использования или отправить его своим друзьям по электронной почте.Если вы являетесь веб-мастером некоммерческого веб-сайта, пожалуйста, не стесняйтесь публиковать изображение определений DC на вашем веб-сайте.

Все определения DC

Как упомянуто выше, вы увидите все значения DC в следующей таблице. Пожалуйста, знайте, что все определения перечислены в алфавитном порядке.Вы можете щелкнуть ссылки справа, чтобы увидеть подробную информацию о каждом определении, включая определения на английском и вашем местном языке.Что означает DC в тексте

В общем, DC является аббревиатурой или аббревиатурой, которая определяется простым языком. Эта страница иллюстрирует, как DC используется в обмена сообщениями и чат-форумах, в дополнение к социальным сетям, таким как VK, Instagram, Whatsapp и Snapchat. Из приведенной выше таблицы, вы можете просмотреть все значения DC: некоторые из них образовательные термины, другие медицинские термины, и даже компьютерные термины. Если вы знаете другое определение DC, пожалуйста, свяжитесь с нами. Мы включим его во время следующего обновления нашей базы данных. Пожалуйста, имейте в информации, что некоторые из наших сокращений и их определения создаются нашими посетителями. Поэтому ваше предложение о новых аббревиатур приветствуется! В качестве возврата мы перевели аббревиатуру DC на испанский, французский, китайский, португальский, русский и т.д. Далее можно прокрутить вниз и щелкнуть в меню языка, чтобы найти значения DC на других 42 языках.Расшифровка снимков. — это… Что такое Расшифровка снимков.?

4.4.19 Расшифровка снимков.

4.4.19.1 Снимки, допущенные к расшифровке, должны удовлетворять следующим требованиям:

• длина каждого снимка должна обеспечивать перекрытие изображения смежных участков сварного соединения на величину не менее 20 мм, а его ширина — получение изображения сварного шва и прилегающих к нему околошовной зоны шириной не менее 20 мм с каждой стороны;

• на снимках не должно быть пятен, полос, царапин, загрязнений, следов электростатических разрядов и других повреждений эмульсионного слоя, затрудняющих их расшифровку;

• на снимках должны быть видны изображения сварного шва, эталонов чувствительности и маркировочных знаков, ограничительных меток, имитаторов и мерительных поясов;

• оптическая плотность самого светлого участка сварного шва должна быть не менее 1,5 е.о.п.;

• разность оптических плотностей изображения канавочного эталона чувствительности и основного металла в месте установки эталона должна быть не менее 0,5 е.о.п.

4.4.19.2 Расшифровка и оценка качества сварных соединений по снимкам, на которых отсутствуют изображения эталонов чувствительности, имитаторов (если они использовались) и маркировочных знаков, не допускается, если это специально не оговорено технической документацией.

4.4.19.3 Допускается вместо записи глубины дефектов (в миллиметрах или %) указать с помощью знаков «>», «=» или «<» величину дефекта по отношению к максимально допустимой для данного сварного соединения.

4.4.19.4 В заключениях по результатам радиографического контроля можно одной строкой записывать данные расшифровки по снимкам одинаковой чувствительности и не имеющим изображения дефектов. При расшифровке снимков размеры дефектов следует округлять в большую сторону до ближайших чисел, определяемых из ряда: 0,2; 0,3; 0,4; 0,5; 0,6; 0,7; 0,8; 0,9; 1,0; 1,2; 1,5; 2,0; 2,5; 2,7; 3,0. При размерах дефектов более 3,0 мм округление производят с дискретностью 0,5 мм.

Примечание. При просвечивании «на эллипс» размеры дефектов участков сварного соединения, расположенного со стороны источника излучения, перед их округлением должны быть умножены на коэффициент

где f — расстояние от источника излучения до поверхности контролируемого участка сварного соединения;

S — толщина контролируемого участка сварного соединения;

D — диаметр трубы.

4.4.20 Результаты контроля фиксируют в Журнале НК (см. Приложение Ж) и оформляют в виде заключений установленной формы (см. п.п. 3.5.1, 3.5.2 и Приложение М). К заключению должна быть приложена схема проконтролированного соединения с указанием на ней мест расположения выявленных дефектов и протяженности дефектных участков.

4.4.21 Примеры записи дефектов при оформлении заключений:

Пример 1. На снимке обнаружены изображения пяти пор с диаметром 3 мм каждая, цепочки пор с длиной 30 мм и максимальными длиной и шириной пор в цепочке 5 и 3 мм, и шлакового включения с длиной 15 мм и шириной 2 мм.

Максимальная суммарная длина дефектов на участке снимка длиной 300 мм составляет 20 мм.

Запись в документации: Aa — 3 — 5; Ab — 30-5´3; Ba — 2 — 15; ∑20.

Пример 2. На снимке обнаружены изображения двух скоплений пор (длина каждого скопления 10 мм, максимальный диаметр пор 0,5 мм) и скопление шлаковых включений (длина скопления 8 мм, максимальная длина и ширина включений 2 и 1 мм). Максимальная суммарная длина дефектов на участке снимка длиной 300 мм составляет 18 мм.

Запись в документации: Ac — 0,5 — 10 — 2; Bc — 2´1-8; 218.

Пример 3. На снимке обнаружены изображения двух непроваров (один в корне шва, второй между валиками) длиной 15 мм каждый и трещины длиной 40 мм. Запись в документации: Da — 15; Db — 15; Ее — 40.

Пример 4. На снимке обнаружены изображения пяти пор с диаметром 4 мм каждая и непровара длиной 20 мм.

Максимальная суммарная длина пор на участке снимка длиной 300 мм составляет 12 мм.

Запись в документации: Aa — 4 — 5; Dc — 20.

Пример 5. На снимке видны изображения двух продольных трещин, длина которых 10 мм, а глубина 20 % толщины основного металла; непровара по кромке длиной 300 мм и глубиной 7 %; одного шлакового включения с максимальным размером 5 мм и глубиной 10 %; цепочки пор длиной 25 мм с диаметром поры 2 мм и глубиной 5 %.

При расшифровке этого снимка производят следующую запись:

Еа — 10 — 2 — 20 %;

Dc — 300 — 7 %;

Ва — 5 — 1 — 10 %;

Ас — 25 — 2 — 1 — 5 %.

Пример 6. На снимке видны изображения десяти одиночных сферических пор диаметром (глубиной) около 1 мм.

При расшифровке этого снимка производят следующую запись:

Аа — 1 — 10 < 10 %.

| Размеры | Габаритные размеры (Ш х В х Г) | 130,2 x 94,3 x 119,2 мм | |

|---|---|---|---|

| Вес | Прибл. 616 г с аккумулятором и картой памяти SD | ||

| Вес | Прибл. 572 г без аккумулятора и карты памяти SD | ||

| Оптические показатели | Пиксели | Количество эффективных пикселей | 18,1 мегапикселей |

| Сенсор | Размер сенсора/всего пикселей/фильтр | Высокочувствительный MOS-сенсор размером 1/2,3 дюйма / общее количество мегапикселей — 18,9 / основной цветовой фильтр | |

| Объектив | Диафрагма | F2.8–5.9 / многоступенчатая ирисовая диафрагма (F2.8–8.0 (W), F5.9–8.0 (T)) | |

| Оптический зум | 60x | ||

| Фокусное расстояние | f = 3,58 — 215 мм | ||

| Фокусное расстояние | (20—1200 мм в эквиваленте 35 мм камеры, соотношение сторон 4:3) | ||

| Фокусное расстояние | (21—1260 мм в эквиваленте 35 мм камеры, соотношение сторон 3:2) | ||

| Фокусное расстояние | (22—1320 мм в эквиваленте 35 мм камеры, соотношение сторон 16:9) | ||

| Фокусное расстояние | (23—1380 мм в эквиваленте 35 мм камеры, соотношение сторон 1:1) | ||

| Фокусное расстояние | (28–1680 мм в эквиваленте 35 мм камеры при записи ФОТО в формате 4K) | ||

| Фокусное расстояние | (28–1680 мм в эквиваленте 35 мм камеры при видеозаписи в формате 4К) | ||

| Фокусное расстояние | (22 – 1320 мм в эквиваленте 35 мм камеры при видеозаписи в формате FHD / HD) | ||

| Дополнительный оптический зум (EZ) | 84x (4:3 / 9M (M)), 122x (4:3 / 4,5M (S)) | ||

| Интеллектуальный зум | 120x | ||

| Объектив | LUMIX DC VARIO | ||

| Объектив | 14 элементов в 12 группах | ||

| Объектив | (6 асферических линз / 9 асферических поверхностей / 3 линзы со сверхнизкой дисперсией) | ||

| Оптический стабилизатор изображения | POWER O.I.S. (вкл. в активном режиме (только в режиме съемки видео) / выкл.) | ||

| Цифровой зум | Макс. 4x (При одновременном использовании цифрового зума с интеллектуальным зумом кратность масштабирования можно повысить только до 2x.) | ||

| Совместимость с конверторами | Да | ||

| Фокусировка | Зона фокусировки | Нормальная: Широкоугольное положение 30 см — бесконечность/телезум 150 см — бесконечность | |

| Зона фокусировки | Макро AF/MF/интеллектуальный автоматический режим/видеосъемка: Широкоугольное положение 1 см — бесконечность/телезум 150 см — бесконечность | ||

| Подсветка автофокуса | Да (Вкл/Выкл) | ||

| Фокусировка | AF / макро AF / макро зум * Каждый режим доступен с AFS (одиночный) / AFF (гибкий) / AFC (непрерывный) | ||

| Фокусировка | Быстрый AF, непрерывный AF (во время записи видео), функция сенсорного AF / AE, сенсорная панель AF, сенсорный затвор, поддержка MF, поддержка сенсорного MF, AF+MF, обозначение области кадра в фокусе, AF для единичного снимка (включите режим AF-ON для кнопки Fn в пользовательском меню), AF при низкой освещенности | ||

| Пост-фокус | Да | ||

| Фокус-стекинг | Да | ||

| Система автофокусировки | Определение лиц/глаз / слежение / 49 точек / 1 точка (гибкая/масштабируемая) / Pinpoint | ||

| Система автофокусировки | (Доступен полный охват зоны) | ||

| Затвор | Скорость срабатывания затвора [фотосъемка] | Фото: | |

| Скорость срабатывания затвора [фотосъемка] | Прибл. 4 — 1/2 000 сек (механический затвор) | ||

| Скорость срабатывания затвора [фотосъемка] | Прибл. 1 — 1/16 000 сек (электронный затвор) | ||

| Скорость срабатывания затвора [фотосъемка] | Художественная съемка ночного пейзажа (прибл. 60 сек.) | ||

| Скорость срабатывания затвора [видеосъемка] | Запись видео: | ||

| Скорость срабатывания затвора [видеосъемка] | Прибл. 1/25 — 1/16 000 сек | ||

| Скорость срабатывания затвора [видеосъемка] | Прибл. 1/2 — 1/16 000 сек (режим художественной видеосъемки M / режим MF) | ||

| Видоискатель | Видоискатель | Видоискатель LVF 0,20 дюйма (Live View Finder) (эквивалент 1166 тыс. точек), поле зрения: Прибл. 100 %, объектив 19,6x | |

| Видоискатель | Увеличение: Прибл. 2,59x/0,46x (эквивалент камеры 35 мм) | ||

| Запись | Файл | Формат файла | Фото: JPEG (DCF/Exif2.3) / RAW, DPOF |

| Формат файла | Запись видео: AVCHD Progressive, AVCHD, MP4 | ||

| Режимы записи | Колесо режимов | «Интеллектуальный автоматический режим», P, A, S, M, «Творческая видеосъемка», C (пользовательский), «Режим панорамы», «Выбор сценических режимов», «Творческий контроль» | |

| Режим «Творческий контроль» | Выразительный, ретро, старые времена, высокий ключ, низкий ключ, сепия, монохромный, динамический монохромный, грубый монохромный, шелковый монохромный, выразительное искусство, высокодинамичный, кросс-процесс, игрушечный эффект, игрушечная камера, высветленный, эффект миниатюры, мягкий фокус, фэнтези, звездный фильтр, один оттенок, солнечный свет (22 фильтра) | ||

| Выбор сценических режимов статического изображения | Яркий портрет, нежная кожа, мягкая подсветка, контровой свет, расслабляющий тон, лицо ребенка, отдельный пейзаж, ярко-синее небо, романтический закат, яркий закат, блестящая вода, ночное небо, пасмурное ночное небо, теплая ночь, ночной пейзаж, яркое освещение, ночная съемка с рук, портретная съемка ночью, цветок, аппетитная еда, десерт, съемка животного в движении, спортивная съемка, монохром | ||

| Режим серийной съемки (Прибл.) | [AFS] H: 10 кадров/сек, М: 6 кадров/сек (в режиме Live View), L: 2 кадра/сек (в режиме Live View) | ||

| Режим серийной съемки (Прибл.) | [AFC] H: 6 кадров/сек, М: 6 кадров/сек (в режиме Live View), L: 2 кадра/сек (в режиме Live View) | ||

| Режим 4K ФОТО (*2) | 4K серийная съемка: 30 кадров/сек., макс. 15 мин. | ||

| Режим 4K ФОТО (*2) | 4K серийная съемка (S/S): 30 кадров/сек., макс. 15 мин. | ||

| Режим 4K ФОТО (*2) | 4K серийная съемка с запасом: 30 кадров/сек, ок. 2 сек | ||

| Режим 4K ФОТО (*2) | (в зависимости от объема карты памяти и уровня заряда батареи) | ||

| Режим 4K ФОТО (*2) | Данные стандарта Exif: Есть | ||

| Режим 4K ФОТО (*2) | Функция маркирования: Да (в режиме серийной съемки 4K [S/S]) | ||

| Запись видео (*2) | Видео в формате 4К | 3840 x 2160 пикселей, 30p (в формате 4K: 100 Мбит/с / MP4) (30 к/с с сенсора) (AAC) | |

| Видео в формате 4К | 3840 x 2160 пикселей, 25p (в формате 4K: 100 Мбит/с / MP4) (25 к/с с сенсора) (AAC) | ||

| HD-видео | 1920 x 1080 пикселей, 50p (FHD: 28 Мбит/с AVCHD) (50 к/с с сенсора) (Dolby) | ||

| HD-видео | 1920 x 1080 пикселей, 50i (FHD: 24 Мбит/с AVCHD) (25 к/с с сенсора) (Dolby) | ||

| HD-видео | 1920 x 1080 пикселей, 50i (FHD: 17 Мбит/с AVCHD) (50 к/с с сенсора) (Dolby) | ||

| HD-видео | 1920 x 1080 пикселей, 60p (FHD: 28 Мбит/с; MP4) (60 к/с с сенсора) (AAC) | ||

| HD-видео | 1920 x 1080 пикселей, 50p (FHD: 28 Мбит/с; MP4) (50 к/с с сенсора) (AAC) | ||

| HD-видео | 1920 x 1080 пикселей, 30p (FHD: 20 Мбит/с; MP4) (30 к/с с сенсора) (AAC) | ||

| HD-видео | 1920 x 1080 пикселей, 25p (FHD: 20 Мбит/с / MP4) (25 к/с с сенсора) (AAC) | ||

| HD-видео | 1280 x 720 пикселей, 30p (HD: 10 Мбит/с / MP4) (30 к/с с сенсора) (AAC) | ||

| HD-видео | 1280 x 720 пикселей, 25p (HD: 10 Мбит/с / MP4) (25 к/с с сенсора) (AAC) | ||

| Высокоскоростное видео | 1280 x 720 пикселей, 25p (HD: MP4) (100 к/с с сенсора) | ||

| Высокоскоростное видео | 640 x 480 пикселей, 25p (VGA: MP4) (200 к/с с сенсора) | ||

| Время непрерывной записи (Видеосъемка) (*2) | AVCHD | FHD/60p, FHD/50p: Прибл. 100 мин. | |

| AVCHD | FHD/60i, FHD/50i: Прибл. 100 мин. | ||

| MP4 | 4K/30p, 4K/25p: Прибл. 80 мин. | ||

| MP4 | FHD/60p, FHD/50p: Прибл. 100 мин. | ||

| Фактическое время записи (Видеосъемка) (*2) | AVCHD | FHD/60p, FHD/50p: Прибл. 50 мин | |

| AVCHD | FHD/60i, FHD/50i: Прибл. 50 мин | ||

| MP4 | 4K/30p, 4K/25p: Прибл. 40 мин | ||

| MP4 | FHD/60p, FHD/50p: Прибл. 50 мин | ||

| Параметры экспозиции | Экспозиция | Программная, приоритет диафрагмы, приоритет выдержки, ручная | |

| Компенсация экспозиции | Шаг 1/3 EV, +/-5 EV (+/-3 EV для видеосъемки) | ||

| Замер освещенности | Интеллектуальный многоточечный/центровзвешенный/точечный | ||

| Чувствительность ISO | Фото: Авто / i.ISO / 80 / 100 / 200 / 400 / 800 / 1600 / 3200 / 6400(расширенный ISO) | ||

| Чувствительность ISO | Запись видео: Авто / 80 / 100 / 200 / 400 / 800 / 1600 / 3200 | ||

| Чувствительность ISO | (изменяемая с шагом 1/3 EV) | ||

| Качество изображения | Запись статического изображения | 4896×3672 (18M) (L) / 3456×2592 (9M) (M) / 2400×1800 (4.5M) (S) | |

| Запись статического изображения | 4896×3264 (16M) (L) / 3456×2304 (8M) (M) / 2400×1600 (4M) (S) | ||

| Запись статического изображения | 4896×2752 (13.5M) (L) / 3840×2160 (8M) (M) / 1920×1080 (2M) (S) | ||

| Запись статического изображения | 3664×3664 (13.5M) (L) / 2592×2592 (7M) (M) / 1824×1824 (3.5M) (S) | ||

| Качество изображения | RAW/RAW+Fine/RAW+Standard/Fine/Standard | ||

| Баланс белого | Автоматический/дневной свет/облачно/тень/лампа накаливания/вспышка/пользовательский 1, 2, 3, 4/установка цветовой температуры. | ||

| Баланс белого | (Настраиваемый по двум осям) | ||

| Стиль фотосъемки | Стандартный, яркий, природа, монохром, пейзаж, портрет, пользовательский | ||

| Настройка изображения | Контрастность, четкость, снижение шумов, насыщенность*, цветовой тон**, эффект фильтра** | ||

| Настройка изображения | * Кроме монохромного режима. ** Только в монохромном режиме. | ||

| Брекетинг | AE-брекетинг | 3, 5, 7 кадров с шагом 1/3, 2/3 или 1 EV, макс. +/-3 EV | |

| Диапазон баланса белого | 3 выставления по оси синий/янтарный или маджента/зеленый | ||

| Другая | Цифровая коррекция эффекта красных глаз (удаление эффекта красных глаз) | Да (Вкл/Выкл) | |

| GPS | — | ||

| Wi-Fi | IEEE 802.11b/g/n | ||

| Wi-Fi | 2412 — 2462 МГц (1 — 11 кан.) | ||

| Wi-Fi | WPA/WPA2 | ||

| Wi-Fi | Режим инфраструктуры / WPS | ||

| NFC | — | ||

| Зум при видеосъемке | Да | ||

| Автоспуск | 2 сек/10 сек/10 сек (3 кадра) | ||

| Воспроизведение | Экран | Режим воспроизведения | Все, слайд-шоу, фильтр воспроизведения (только фото, только видео, 4K ФОТО, Пост-фокус, по категории, избранное), календарь |

| Миниатюры/просмотр с увеличением | По 12, 30 миниатюр/да | ||

| Задать избранное/вращение изображения | Да/да | ||

| Показать гистограмму/показать пересвеченные участки | Да/да | ||

| Настройки печати DPOF/установка защиты | Да/да | ||

| Редактирование | Ретуширование | Чистая ретушь | |

| Обработка RAW | Да | ||

| Изменение размера/обрезка | Да/да | ||

| Редактирование заголовка / Печать штампа | Да/да | ||

| Разделение видео | Да | ||

| Поддержка PictBridge | Одиночная/множественная/все/DPOF/избранное | ||

| Настройка | Языки экранной информации | Английский, испанский, итальянский, китайский (традиционный), немецкий, русский, французский. | |

| Другое | Экран | ЖК-монитор | 7,5 см (3 дюйма), TFT ЖК-экран (1040к точек) |

| ЖК-монитор | Статический сенсорный экран | ||

| ЖК-монитор | Поле зрения: Прибл. 100 %, широкий угол обзора, антибликовое покрытие | ||

| Вспышка | Встроенная вспышка | Авто, Авто/Уменьшение эффекта красных глаз*, Принудительная вкл, Принудительная вкл/Уменьшение эффекта красных глаз, Медленная синхронизация, Медленная синхронизация/Уменьшение эффекта красных глаз, Принудительная откл. * Только для режима iA, iA+. | |

| Встроенная вспышка | Синхр. по 1й шторке, синхр. по 2й шторке | ||

| Встроенная вспышка | 0,3 — 14,1 м (широкоугольн. / авто ISO), 1,5 — 6,1 м (теле / авто ISO) | ||

| Накопители | Накопитель для записи | Карты памяти SD, SDHC, SDXC | |

| Накопитель для записи | (карты памяти SDHC/SDXC, совместимые со стандартом UHS-I UHS 3 класса скорости) | ||

| Встроенная память | — | ||

| Аудио | Микрофон/динамик | Стерео/моно | |

| Интерфейс | Интерфейс | microHDMI тип D (*3), USB2.0 Micro-B | |

| Мощность | Мощность | Литий-ионный аккумулятор (7,2 В, 895 мА/ч, 6,5 Вт/ч) (входит в комплект поставки) | |

| Мощность | Зарядное устройство с USB-кабелем | ||

| Время работы аккумулятора (прибл.) | Прибл. 330 изображений (экран), 240 изображений (видоискатель) (*1) | ||

| Стандартная упаковка | ПО в комплекте | ・ Программное обеспечение для обработки RAW-файлов на компьютере не входит в комплект поставки данной камеры. Для этого можно загрузить SILKYPIX Developer Studio с веб-сайта Ichikawa Soft Laboratory, используя компьютер, подключенный к Интернету. | |

| ПО в комплекте | ・ Руководство по дополнительным функциям доступно для загрузки на сайте технической поддержки Panasonic LUMIX для компьютеров, смартфонов и планшетов с доступом в Интернет. | ||

| ПО в комплекте | ・ Программное обеспечение для компьютеров не входит в комплект поставки данной камеры. Для просмотра фотографий используйте предварительно установленное на ПК программное обеспечение или любое программное обеспечение для просмотра изображений. | ||

| Стандартные аксессуары | Аккумулятор, адаптер переменного тока, USB-кабель, наплечный ремень, крышка объектива, ремешок крышки объектива | ||

| ПРИМЕЧАНИЕ. | *1 | ||

| ПРИМЕЧАНИЕ. | Условия записи по стандарту CIPA | ||

| ПРИМЕЧАНИЕ. | — Температура: 23 oC (73,4 oF)/влажность: относительная влажность 50 % при включенном мониторе. | ||

| ПРИМЕЧАНИЕ. | — Использование карты памяти SDHC. | ||

| ПРИМЕЧАНИЕ. | — При использовании аккумулятора из комплекта поставки. | ||

| ПРИМЕЧАНИЕ. | — Начало съемки через 30 секунд после включения камеры. (Когда переключатель оптического стабилизатора изображения находится в положении [ВКЛ].) | ||

| ПРИМЕЧАНИЕ. | — Съемка каждые 30 секунд с использованием полного заряда вспышки для каждого второго снимка. | ||

| ПРИМЕЧАНИЕ. | — Перемещение рычага зума из положения телезума (Tele) в широкоугольное положение (Wide) и обратно при каждой съемки. | ||

| ПРИМЕЧАНИЕ. | — Количество снимков, которые можно записать, зависит от времени записи. | ||

| ПРИМЕЧАНИЕ. | — Если время записи увеличивается, количество снимков, которые можно записать, уменьшается. | ||

| ПРИМЕЧАНИЕ. | — CIPA — это аббревиатура ассоциации производителей фото- и видеотехники (Camera & Imaging Products Association). | ||

| ПРИМЕЧАНИЕ. | *2 | ||

| ПРИМЕЧАНИЕ. | — Для записи видео используйте карту SD с классом скорости 4. | ||

| ПРИМЕЧАНИЕ. | — Для записи видео в формате [MP4] в режиме [4K] или [4К ФОТО] используйте карту SD «UHS-I класс скорости 3 (U3)». (Класс скорости SD-карты является стандартом скорости для непрерывной записи.) | ||

| ПРИМЕЧАНИЕ. | – Съемка видео останавливается, когда время непрерывной съемки превышает 29 минут 59 секунд в формате [AVCHD] при качестве [FHD/50p] [FHD/50i]. | ||

| ПРИМЕЧАНИЕ. | – Съемка видео останавливается, когда время непрерывной съемки превышает 15 минут в формате [MP4] при качестве [4K]. | ||

| ПРИМЕЧАНИЕ. | – При использовании карты памяти SDHC: Вы можете вести запись видео без прерываний, даже если размер файла превысит 4 ГБ, но видеофайл в данном случае будет разделен на два разных файла, воспроизводить которые нужно будет по отдельности. | ||

| ПРИМЕЧАНИЕ. | – При использовании карты памяти SDXC: Вы можете записывать видео в один файл. | ||

| ПРИМЕЧАНИЕ. | – Съемка видео останавливается, когда время непрерывной съемки превышает 29 минут 59 секунд в формате [MP4] при качестве [FHD/60p] [FHD/50p] и высокоскоростной видеосъемке. Вы можете вести запись видео без прерываний, даже если размер файла превысит 4 ГБ, но видеофайл в данном случае будет разделен на два разных файла, воспроизводить которые нужно будет по отдельности. | ||

| ПРИМЕЧАНИЕ. | – MP4-видеосъемка в формате [MP4] при качестве [FHD/30p] [FHD/25p] [HD]: Вы можете вести запись видео без прерываний, даже если размер файла превысит 4 ГБ или 30 мин по продолжительности, но видеофайл в данном случае будет разделен на два разных файла, воспроизводить которые нужно будет по отдельности. | ||

| ПРИМЕЧАНИЕ. | — Стандартное количество снимков, снятых при температуре 23 oC (73,4 oF) и относительной влажности 50 %. | ||

| ПРИМЕЧАНИЕ. | — Время записи меняется в зависимости от условий окружающей среды, интервала между съемками и характера использования. | ||

| ПРИМЕЧАНИЕ. | — Реальное время записи — это время, доступное для записи при повторяющихся действиях, таких как переключение источника питания [ВКЛ]/[ОТКЛ], запуск/остановка записи, операции с зумом и проч. | ||

| ПРИМЕЧАНИЕ. | *3 | ||

| ПРИМЕЧАНИЕ. | Для видеовыхода [4K] используйте кабель HDMI с оригинальным логотипом HDMI, который совместим с технологией 4K. | ||

бег на месте (или приседания) (Элиста)

АНМО «Ставропольский краевой клинический консультативно-диагностический центр»:

355017, г. Ставрополь, ул. Ленина 304(8652) 951-951, (8652) 35-61-49 (факс)

(8652) 951-951, (8652) 31-51-51 (справочная служба)

Посмотреть подробнееОбособленное подразделение «Диагностический центр на Западном обходе»:

355029 г. Ставрополь, ул. Западный обход, 64(8652) 951-951, (8652) 31-51-51 (контактный телефон)

(8652) 31-68-89 (факс)

Посмотреть подробнееКлиника семейного врача:

355017 г. Ставрополь, пр. К. Маркса, 110 (за ЦУМом)(8652) 951-951, (8652) 31-51-51 (контактный телефон)

(8652) 31-50-60 (регистратура)

Посмотреть подробнееНевинномысский филиал:

357107, г. Невинномысск, ул. Низяева 1(86554) 95-777, 8-962-400-57-10 (регистратура)

Посмотреть подробнееОбособленное структурное подразделение в г. Черкесске :

369000, г. Черкесск, ул. Умара Алиева 318(8782) 26-48-02, +7-988-700-81-06 (контактные телефоны)

Посмотреть подробнееОбособленное структурное подразделение в г. Элисте :

358000, г. Элиста, ул. Республиканская, 478(989) 735-42-07 (контактные телефоны)

Посмотреть подробнееЗАО «Краевой клинический диагностический центр»:

355017 г. Ставрополь, ул. Ленина 304(8652) 951-951, (8652) 35-61-49 (факс)

(8652) 951-951, (8652) 31-51-51 (справочная служба)

Посмотреть подробнееОбособленное структурное подразделение на ул. Савченко, 38 корп. 9:

355021, г. Ставрополь, ул. Савченко, 38, корп. 98 (8652) 316-847 (контактный телефон)

Посмотреть подробнееОбособленное структурное подразделение на ул. Чехова, 77 :

355000, г. Ставрополь, ул. Чехова, 778(8652) 951-943 (контактный телефон)

Посмотреть подробнееОбособленное структурное подразделение в г. Михайловске:

358000, г. Михайловск, ул. Ленина, 201 (в новом жилом районе «Акварель»).8(988) 099-15-55 (контактный телефон)

Посмотреть подробнееРасшифровка разработки DC | Nature Immunology

Durai, V. et al. Nat. Иммунол . https://doi.org/10.1038/s41590-019-0450-x (2019).

Bagadia, P. et al. Nat. Иммунол . https://doi.org/10.1038/s41590-019-0449-3 (2019).

Schoenfelder, S. & Fraser, P. Nat. Преподобный Жене. 20 , 437–455 (2019).

CAS Статья Google Scholar

Андерсон, Д. А. И. III, Мерфи, К. М. и Брисеньо, К. Г. Колд-Спринг-Харб. Перспектива. Биол. 10 , a028613 (2018).

Артикул Google Scholar

Guilliams, M. et al. Nat. Rev. Immunol. 14 , 571–578 (2014).

CAS Статья Google Scholar

Куротаки Д. и Тамура Т. Дж.Interferon Cytokine Res. 36 , 433–441 (2016).

CAS Статья Google Scholar

Sichien, D. et al. Иммунитет 45 , 626–640 (2016).

CAS Статья Google Scholar

Grajales-Reyes, G.E. et al. Nat. Иммунол. 16 , 708–717 (2015).

CAS Статья Google Scholar

Schönheit, J. et al. Cell Reports 3 , 1617–1628 (2013).

Артикул Google Scholar

Scott, C. L. et al. J. Exp. Med. 213 , 897–911 (2016).

CAS Статья Google Scholar

Wu, X. et al. Proc. Natl Acad. Sci. США 113 , 14775–14780 (2016).

CAS Статья Google Scholar

Кашивада, М., Фам, Н. Л., Пью, Л. Л., Харти, Дж. Т. и Ротман, П. Б. Кровь 117 , 6193–6197 (2011).

CAS Статья Google Scholar

Ginhoux, F. & Guilliams, M. Immunity 44 , 439–449 (2016).

CAS Статья Google Scholar

Lee, J. et al. Nat. Иммунол. 18 , 877–888 (2017).

CAS Статья Google Scholar

Куротаки Д. и др. Кровь 133 , 1803–1813 (2019).

CAS Статья Google Scholar

Куротаки Д. и др. Cell Rep. 22 , 2628–2641 (2018).

CAS Статья Google Scholar

Платье, R. J. et al. Nat. Иммунол. 20 , 852–864 (2019).

CAS Статья Google Scholar

Министерство юстиции просит суд округа Колумбия принудить к расшифровке устройства, изъятого в ходе рейда на Капитолий

из

будьте осторожны, что вы просите deptМинистерство юстиции испытывает некоторые опасения, что, возможно, не хочет вызывать беспокойства, не учитывая сотни судебных преследований, связанных с рейдом Капитолия 6 января.Он попросил суд округа Колумбия заставить обвиняемого расшифровать его ноутбук, чтобы ФБР могло найти на нем улики. (ч / т Марси Уиллер)

Правительство добивается постановления Закона о всех судебных постановлениях [PDF], обязывающего предполагаемого владельца устройства разблокировать устройство, используя либо свое лицо, либо пароль.

Правительство уважительно предлагает приказ, обязывающий ответчика предоставить важнейшее доказательство — его портативный компьютер Microsoft Surface Pro — в незашифрованном виде.Правительство предлагает двухэтапный процесс: во-первых, обвиняемому следует приказать поставить лицо перед камерой компьютера, чтобы компьютер можно было разблокировать биометрически. Во-вторых, если биометрическая попытка не разблокирует компьютер, ответчику следует приказать ввести свой пароль или PIN-код в компьютер.

Не получив согласия, правительство теперь надеется добиться этого силой. Это не особенно мудрая идея, учитывая, сколько кейсов в настоящее время обрабатывается в этой схеме.Если суд решит, что это нарушает Пятую поправку, это может негативно повлиять на другие судебные преследования, связанные с защищенными устройствами.

Правительство утверждает, что здесь нет вопроса о Пятой поправке.

Запрошенная помощь не нарушает права ответчика в соответствии с Четвертой или Пятой поправкой. Что касается Четвертой поправки, существует лишь минимальное вмешательство в личную жизнь ответчика, и существует вероятная причина, по которой лицо обвиняемого может разблокировать Устройство субъекта (и привести к восстановлению соответствующих доказательств).Что касается Пятой поправки, то ввод Реффиттом своего пароля в Субъект-Устройство не нарушает его права не свидетельствовать против самого себя, потому что его акт производства не будет свидетельством, поскольку это единственный потенциально свидетельский компонент, подразумеваемый в его акте создания разблокированного / Незашифрованное устройство предрешено.

Это будет зависеть от того, что, по мнению суда, на самом деле означает фраза «предрешенный вывод». Хотя сам акт (либо представление биометрических данных, либо предоставление кода доступа) не обязательно является свидетельством, он дает правительству доступ к доказательствам, которые могут быть использованы против лица, которого заставляют предоставить доступ к этой информации.По крайней мере, один суд установил, что ввод паролей и предоставление доказательств в основном одно и то же, поскольку первое, естественно, ведет ко второму. Правительство не заинтересовано в пароле, хотя оно и пытается его заставить. Интересно, что даст вводимый пароль.

Если единственный предрешенный вывод, который правительство должно иметь в своем распоряжении, — это кто владеет компьютером, очевидно, принудительное дешифрование поможет установить право собственности. Правительство, похоже, знает, чей это компьютер.Surface Pro, на который распространяется предложенный порядок, отображает имя ответчика (Гая Реффитта) на экране при открытии. И, несмотря на то, что Реффитт (первоначально) сказал следователям иное, один из членов семьи Реффитта подтвердил, что он принадлежал обвиняемому.

Наличие такого количества информации может быть достаточно для принудительного дешифрования, если суд решит, что единственный предрешенный вывод, который необходимо сделать правительству, — это наиболее вероятный владелец устройства, которое оно пытается разблокировать. Но если планка для предрешенных выводов будет выше — это вероятный источник улик, — все станет намного труднее для правительства.

Правительство основывает этот запрос на теории, что записи, сделанные в Капитолии камерой подозреваемого, закрепленной на шлеме, были перенесены на портативный компьютер для хранения до их удаления с камеры. Однако власти изъяли из дома обвиняемого несколько устройств, в том числе три телефона, два других ноутбука и один настольный компьютер. Большинство из них уже были обысканы и определились, что они не содержат каких-либо релевантных данных.

Правительство предполагает — на основании заявлений членов семьи, которые просматривали записи на этом устройстве, — именно там сейчас находятся записи, которые оно ищет.Но он не узнает об этом, пока не выполнит поиск. И он не может выполнить поиск, пока устройство не будет разблокировано. Это предположение правдоподобно, но файлы могли быть загружены в облако и просмотрены на устройстве, а это означает, что файлы, которые, по заключению правительства (предрешенным образом), должны находиться на ноутбуке, возможно, на самом деле там нет.

Если суд решит, что на данный момент у правительства нет ничего, кроме догадки, оно может отклонить это постановление. И он может принять решение об установлении некоторых основных правил Пятой поправки, которые исключают принудительное производство как вариант.Это бросок конституционной кости, о котором правительство может позже пожалеть — повторение своей неспособности заставить помощь дешифрования в случае Сан-Бернардино. Но если все пойдет по другому пути, правительству станет намного легче преследовать в судебном порядке в округе, который обрабатывает огромную часть дел Министерства юстиции.

Спасибо, что прочитали этот пост на Techdirt. В наши дни так много вещей конкурируют за всеобщее внимание, и мы очень признательны за то, что вы уделили нам свое время.Мы упорно работаем каждый день, чтобы предоставить нашему сообществу качественный контент.

Techdirt — одно из немногих оставшихся по-настоящему независимых СМИ. За нами не стоит гигантская корпорация, и мы во многом полагаемся на то, что наше сообщество поддержит нас, в эпоху, когда рекламодатели все больше не заинтересованы в спонсировании небольших независимых сайтов — особенно таких сайтов, как наш, которые не желают критиковать свои отчеты. и анализ.

В то время как другие веб-сайты прибегают к платному доступу, требованиям регистрации и все более раздражающей / навязчивой рекламе, мы всегда оставляли Techdirt открытым и доступным для всех.Но для того, чтобы продолжать делать это, нам нужна ваша поддержка. Мы предлагаем нашим читателям множество способов поддержать нас, от прямых пожертвований до специальных подписок и классных товаров — и каждый кусочек помогает. Спасибо.

— Команда Techdirt

Подано: 4-я поправка, 5-я поправка, все судебные акты, расшифровка, додж, шифрование, распознавание лиц, 6 января, разблокировка

Резюме | Расшифровка дебатов о шифровании: основа для лиц, принимающих решения

Набольше данных, чем когда-либо, имеющих отношение к расследованиям, и больше данных, чем когда-либо, недоступных для исследователей.

С увеличением использования шифрования, часто по умолчанию, правоохранительные органы и некоторые сотрудники разведки все чаще призывают к надежному, достаточно быстрому и масштабируемому способу доступа к незашифрованному тексту — расшифрованным данным и сообщениям — чтобы они могли защитить общественность и обеспечить свою общественную безопасность. и миссии национальной безопасности. В частности, представители правоохранительных органов указывают на (1) широкое и растущее использование шифрования по умолчанию в широко используемых продуктах и услугах, (2) множество угроз национальной безопасности, исходящих от террористических групп и иностранных соперников, (3) растущее значение цифровые доказательства по мере того, как деятельность человека и преступность становятся все более цифровыми, и (4) ограниченная эффективность альтернативных источников цифровых доказательств.

Критики возражали по ряду юридических и практических оснований, утверждая, что правила, обеспечивающие доступ правительства к незашифрованному тексту, вероятно, будут (1) неэффективными, (2) создают неприемлемые риски для кибербезопасности, (3) создают неприемлемые риски для частной жизни и гражданских свобод. , (4) ставят в невыгодное положение американских поставщиков продуктов и услуг и (5) препятствуют инновациям в технологиях шифрования. Кроме того, критики утверждают, что обязательные средства для обеспечения государственного доступа к незашифрованному тексту могут быть менее необходимыми в свете более широкой доступности данных — и особенно метаданных — в целом, а также альтернативных средств, доступных в настоящее время правительственным чиновникам для получения доступа к зашифрованным данным.

Правительствам, которые ищут доступ к незашифрованному тексту для правоохранительных и разведывательных расследований, доступны самые разные юридические и технические возможности. К ним относятся следующие:

- Не принимать никаких законодательных мер для регулирования использования шифрования,

- Обеспечение правоохранительных органов дополнительными ресурсами для доступа к незашифрованному тексту,

- Принять закон, требующий, чтобы поставщики устройств или поставщики услуг предоставляли правительству доступ к незашифрованному тексту без указания технических средств для этого, и

- Принять законодательство, требующее особого технического подхода.

Подробно они обсуждаются в главе 5.

Некоторые компьютерные ученые с беспокойством отреагировали на обновленные предложения по регулированию использования шифрования, сославшись на риски безопасности. В последние годы также было предпринято несколько попыток разработать технические механизмы для предоставления правительству исключительного доступа к зашифрованным данным на заблокированных устройствах и к зашифрованным сообщениям, которые минимизировали бы эти риски. Три из них были представлены Комитету по правоохранительным органам и доступу разведки к открытой информации во время его

декодирующих шифров в 5E: dndnext

Относительно умения лингвиста, найденного в руководстве игрока (я опубликую правила, как написано ниже, на Dnd), он говорит, что при расшифровке шифра необходимо провести проверку интеллекта, оспариваемую DC. или они могут расшифровать это с помощью магии.Мой вопрос сводится к тому, какая магия его расшифрует? Очевидный ответ — понимать языки, но в нем конкретно говорится, что он не может расшифровать код.

Мне нравится эта функция, и я хочу, чтобы НЕКОТОРАЯ магия могла ее расшифровать, но я не хочу упрощать подвиг игрока, готовя дома это заклинание для работы с ним, или просто желая эффективно расшифровать шифр.

Какую магию можно использовать для расшифровки?

Как бы вы улучшили эту игровую механику, чтобы сделать ее доступной как для игроков, так и для злодеев?

«Лингвист

Вы изучили языки и коды и получили следующие преимущества:

-

Увеличьте свой интеллект на 1, максимум до 20.

-

Вы изучаете три языка по вашему выбору.

-

Вы можете умело создавать письменные шифры. Другие не могут расшифровать созданный вами код, если вы их не научите, они преуспеют в проверке Интеллекта (DC равен вашему баллу Интеллекта + ваш бонус мастерства) или они используют магию для его расшифровки ». (PHB Ch6)

«Понимать языки

Ритуал

УРОВЕНЬ: 1-й

ВРЕМЯ КАСТИНГА: 1 Действие Ритуал

ДИАПАЗОН / ОБЛАСТЬ: СВОИ

ЗНАЧЕНИЕ СОСТАВЛЕНИЕ СОПРОТИВЛЕНИЕ : 1 час

ШКОЛА: Гадание

АТАКА / СОХРАНИТЬ: Нет

УЩЕРБ / ВОЗДЕЙСТВИЕ: Социальные

На время вы понимаете буквальное значение любого разговорного языка, который слышите.Вы также понимаете любой письменный язык, который видите, но вы должны касаться поверхности, на которой написаны слова. Чтение одной страницы текста занимает около 1 минуты.

Это заклинание не декодирует секретные сообщения в тексте или глифе, таком как тайный знак, который не является частью письменного языка.

* — (щепотка сажи и соли) «(PHB)

Касея получает главный ключ дешифрования после глобальной атаки 4 июля

БОСТОН (AP) — компания из Флориды, программное обеспечение которой использовалось в разрушительной Четвертой атаки вымогателя на выходных в июле, Kaseya,…

БОСТОН (AP). Компания из Флориды, чье программное обеспечение было использовано в разрушительной атаке программы-вымогателя четвертого июля на выходных, Kaseya, получила универсальный ключ, который расшифрует все более 1000 предприятий и общественных организаций, пострадавших в результате глобального инцидента.

Пресс-секретарь Kaseya Дана Лидхольм не сказала в четверг, как был получен ключ и был ли выплачен выкуп. Она сказала только, что это исходило от «доверенной третьей стороны» и что Касея распространяла его среди всех жертв. Фирма по кибербезопасности Emsisoft подтвердила, что ключ работает и оказывает поддержку.

Аналитики программы-вымогателяпредложили несколько возможных объяснений того, почему теперь появился главный ключ, который может разблокировать зашифрованные данные всех жертв атаки.В их число входят: Касея заплатила; платное правительство; несколько жертв объединили средства; Кремль забрал ключ у преступников и передал его через посредников — или, возможно, главный злоумышленник не получил деньги от банды, чья программа-вымогатель была использована.

Связанный с Россией преступный синдикат, который поставлял вредоносное ПО REvil, исчез из Интернета 13 июля. Это, вероятно, лишило того, кто осуществил атаку, дохода, поскольку такие филиалы делят выкуп с синдикатами, которые сдают им вымогатель в аренду.В ходе атаки Kaseya синдикат, как полагали, был подавлен переговорами о большем количестве выкупа, чем он мог провести, и решил попросить от 50 до 70 миллионов долларов за мастер-ключ, который разблокировал бы все инфекции.

К настоящему времени многие жертвы восстановят свои сети или восстановят их из резервных копий.

Это неоднозначная ситуация, сказал Лидхольм, потому что некоторые «находились в полной изоляции». У нее не было оценки стоимости ущерба, и она не стала комментировать, могли ли быть поданы какие-либо судебные иски против Касеи.Неясно, сколько жертв, возможно, заплатили выкуп до того, как REvil ушел во тьму.

Так называемая атака на цепочку поставок Kaseya была наихудшей атакой с использованием программ-вымогателей на сегодняшний день, поскольку она распространялась через программное обеспечение, которое компании, известные как поставщики управляемых услуг, используют для администрирования нескольких клиентских сетей, доставки обновлений программного обеспечения и исправлений безопасности.

Президент Джо Байден впоследствии позвонил своему российскому коллеге Владимиру Путину и потребовал от него прекратить предоставлять убежище киберпреступникам, чьи дорогостоящие атаки на США.Правительство С. считает угрозой национальной безопасности. Он пригрозил заставить Россию заплатить цену за неспособность принять жесткие меры, но не уточнил, какие меры могут принять США.

Если универсальный дешифратор для атаки Kaseya будет передан без оплаты, это не будет первым случаем, когда преступники-вымогатели сделают это. Это произошло после того, как в мае банда Конти затруднила национальную службу здравоохранения Ирландии, а российское посольство в Дублине предложило «помочь в расследовании».

Авторские права © 2021 Ассошиэйтед Пресс.Все права защищены. Этот материал нельзя публиковать, транслировать, писать или распространять.

Шифрование и дешифрование PDF-документов

О службе шифрования

Служба шифрования позволяет шифровать и расшифровывать документы. Когда документ зашифрован, его содержимое становится нечитаемым. Авторизованный пользователь может расшифровать документ, чтобы получить доступ к содержимому. Если документ PDF зашифрован паролем, пользователь должен указать открытый пароль, прежде чем документ можно будет просмотреть в Adobe Reader или Adobe Acrobat.Аналогичным образом, если документ PDF зашифрован с помощью сертификата, пользователь должен расшифровать документ PDF с помощью открытого ключа, соответствующего сертификату (закрытому ключу), который использовался для шифрования документа PDF.

Вы можете выполнить следующие задачи с помощью службы шифрования:

Шифрование PDF-документов с помощью пароля

При шифровании PDF-документа паролем пользователь должен указать пароль, чтобы открыть PDF-документ в Adobe Reader или Acrobat. Кроме того, перед тем, как другая операция AEM Forms, такая как цифровая подпись документа PDF, может быть выполнена с документом, документ PDF, зашифрованный паролем, должен быть разблокирован.

ПРИМЕЧАНИЕ

Если вы загрузите зашифрованный PDF-документ в репозиторий AEM Forms, он не сможет расшифровать PDF-документ и извлечь содержимое XDP. Не рекомендуется шифровать документ перед его загрузкой в репозиторий AEM Forms. (См. Раздел «Ресурсы для письма».)

Сводка шагов

Чтобы зашифровать PDF-документ с помощью пароля, выполните следующие действия:

- Включить файлы проекта.

- Создайте объект API клиента шифрования.

- Получите PDF-документ для шифрования.

- Установите параметры времени выполнения шифрования.

- Добавьте пароль.

- Сохраните зашифрованный документ PDF как файл PDF.

Включить файлы проекта

Включите необходимые файлы в свой проект разработки. Если вы создаете клиентское приложение с использованием Java, включите необходимые файлы JAR. Если вы используете веб-службы, убедитесь, что вы включили прокси-файлы.

Следующие файлы JAR должны быть добавлены к пути к классу вашего проекта:

- Adobe-livecycle-клиент.банка

- Adobe-usermanager-client.jar

- Adobe-encryption-client.jar

- adobe-utilities.jar (требуется, если формы AEM развернуты на JBoss)

- jbossall-client.jar (требуется, если формы AEM развернуты на JBoss)

Создание объекта API клиента шифрования

Для программного выполнения операции службы шифрования необходимо создать клиент службы шифрования.

Получить PDF-документ для шифрования

Вы должны получить незашифрованный PDF-документ, чтобы зашифровать документ паролем.Если вы попытаетесь защитить уже зашифрованный PDF-документ, вы вызовете исключение.

Установить параметры времени выполнения шифрования

Чтобы зашифровать PDF-документ паролем, вы указываете четыре значения, включая два значения пароля. Первое значение пароля используется для шифрования PDF-документа и должно быть указано при открытии PDF-документа. Второе значение пароля, называемое значением главного пароля, используется для удаления шифрования из PDF-документа. Значения пароля чувствительны к регистру, и эти два значения пароля не могут быть одинаковыми.

Необходимо указать ресурсы документа PDF для шифрования. Вы можете зашифровать весь PDF-документ, кроме метаданных документа или только его вложения. Если вы зашифруете только вложения документа, пользователю будет предложено ввести пароль при попытке доступа к вложенным файлам.

При шифровании PDF-документа вы можете указать разрешения, связанные с защищенным документом. Указав разрешения, вы можете управлять действиями, которые разрешено выполнять пользователю, открывающему зашифрованный паролем PDF-документ.Например, для успешного извлечения данных формы необходимо установить следующие разрешения:

- ПАРОЛЬ_EDIT_ADD

- PASSWORD_EDIT_MODIFY

ПРИМЕЧАНИЕ

Разрешения указаны как значения перечисления PasswordEncryptionPermission .

Добавьте пароль

После получения незащищенного PDF-документа и установки значений времени выполнения шифрования вы можете добавить пароль к PDF-документу.

Сохранить зашифрованный документ PDF как файл PDF

Вы можете сохранить PDF-документ, зашифрованный паролем, как PDF-файл.

См. Также

Шифрование PDF-документа с помощью Java API

Шифрование PDF-документа с помощью API веб-службы

Включая файлы библиотеки Java AEM Forms

Настройка свойств подключения

Краткое руководство по API службы шифрования

Шифрование PDF-документов с сертификатами

Зашифруйте документ PDF с помощью Java API

Зашифруйте документ PDF паролем с помощью API шифрования (Java):

-

Включите файлы проекта.

Включите клиентские JAR-файлы, такие как adobe-encryption-client.jar, в путь к классам вашего Java-проекта.

-

Создайте API клиента шифрования.

- Создайте объект

ServiceClientFactory, содержащий свойства соединения. - Создайте объект

EncryptionServiceClient, используя его конструктор и передав объектServiceClientFactory.

- Создайте объект

-

Получите PDF-документ для шифрования.

- Создайте объект

java.io.FileInputStream, представляющий документ PDF для шифрования, используя его конструктор и передавая строковое значение, указывающее расположение документа PDF. - Создайте объект

com.adobe.idp.Document, используя его конструктор и передав объектjava.io.FileInputStream.

- Создайте объект

-

Установите параметры времени выполнения шифрования.

- Создайте объект

PasswordEncryptionOptionSpec, вызвав его конструктор. - Укажите ресурсы документа PDF для шифрования, вызвав метод

setEncryptOptionобъектаPasswordEncryptionOptionSpecи передав значение перечисленияPasswordEncryptionOption, которое указывает ресурсы документа для шифрования. Например, чтобы зашифровать весь документ PDF, включая его метаданные и вложения, укажитеPasswordEncryptionOption.ALL. - Создайте объект

java.util.List, в котором хранятся разрешения на шифрование, с помощью конструктораArrayList. - Укажите разрешение, вызвав метод

addобъектаjava.util.Listи передав значение перечисления, соответствующее разрешению, которое вы хотите установить. Например, чтобы установить разрешение, которое позволяет пользователю копировать данные, расположенные в документе PDF, укажитеPasswordEncryptionPermission.PASSWORD_EDIT_COPY. (Повторите этот шаг для каждого устанавливаемого разрешения). - Укажите параметр совместимости с Acrobat, вызвав метод

setCompatabilityобъектаPasswordEncryptionOptionSpecи передав значение перечисления, указывающее уровень совместимости Acrobat.Например, вы можете указатьPasswordEncryptionCompatability.ACRO_7. - Укажите значение пароля, которое позволяет пользователю открыть зашифрованный PDF-документ, вызвав метод

setDocumentOpenPasswordобъектаPasswordEncryptionOptionSpecи передав строковое значение, представляющее открытый пароль. - Укажите значение мастер-пароля, которое позволяет пользователю удалить шифрование из PDF-документа, вызвав метод

setPermissionPasswordобъектаPasswordEncryptionOptionSpecи передав строковое значение, представляющее мастер-пароль.

- Создайте объект