Сериал Матрица: Угроза (США, 2003

Сериал Матрица: Угроза (США, 2003 — …) – Афиша-СериалыСериал

Threat Matrix (2003 – 2004), IMDb: 5.9

© themoviedb.org

О сериале В ролях Сезоны (1)

В глубоком подземном бункере в Вашингтоне совместно работают группы ЦРУ, ФБР и АНБ как часть сил Национальной безопасности США. Их задача – сдерживать террористическую угрозу. Руководитель этого подразделения — специальный агент Джон Килмер, 42-летний бывший служащий ФБР, обладающий мощнейшими техническими навыками и имеющий в полном распоряжении любое оружие и лучших специалистов. Единственное, что смущает Килмера – присутствие в команде его бывшей жены Фрэнки, специального агента ЦРУ, безжалостной и хорошо обученной профессионалки, чьи навыки позволяют ей быстро взламывать любые замки.

Themoviedb.org

СоздательDaniel Voll

Длительность серии~ 60 минут

Статус сериалаОтменен

СтранаСША

ЖанрыБоевик, Приключение, Драма

Дата выхода18 сентября 2003

Актеры

Келли Разерфорд, Уилл Лаймен, Курт Касерес, Махершала Али, Мелора Уолтерс,Сезоны

1Сезон 1 (последний сезон)

2003, 16 эпизодов

Актеры сезонаКелли Разерфорд, Уилл Лаймен, Курт Касерес, Махершала Али, Мелора Уолтерс,

Эпизоды

161.

Эпизод 1

Эпизод 1Pilot

18 сентября 2003

2. День ветеранов

Veteran’s Day

25 сентября 2003

3. Химик

Doctor Germ

2 октября 2003

Показать все эпизоды

Все сезоны (1)Читайте также

Подборки «Афиши»

кинопремьер ноября

культовых фильмов XXI столетия — от философа и кинокритика Александра Павлова

сериала ноября

фильмов киновселенной Гарри Поттера

Мероприятия

Создайте уникальную страницу своего события на «Афише»

Это возможность рассказать о нем многомиллионной аудитории и увеличить посещаемость

- Абакан,

- Азов,

- Альметьевск,

- Ангарск,

- Арзамас,

- Армавир,

- Артем,

- Архангельск,

- Астрахань,

- Ачинск,

- Балаково,

- Балашиха,

- Балашов,

- Барнаул,

- Батайск,

- Белгород,

- Белорецк,

- Белореченск,

- Бердск,

- Березники,

- Бийск,

- Благовещенск,

- Братск,

- Брянск,

- Бугульма,

- Бугуруслан,

- Бузулук,

- Великий Новгород,

- Верхняя Пышма,

- Видное,

- Владивосток,

- Владикавказ,

- Владимир,

- Волгоград,

- Волгодонск,

- Волжский,

- Вологда,

- Вольск,

- Воронеж,

- Воскресенск,

- Всеволожск,

- Выборг,

- Гатчина,

- Геленджик,

- Горно-Алтайск,

- Грозный,

- Губкин,

- Гудермес,

- Дербент,

- Дзержинск,

- Димитровград,

- Дмитров,

- Долгопрудный,

- Домодедово,

- Дубна,

- Евпатория,

- Екатеринбург,

- Елец,

- Ессентуки,

- Железногорск (Красноярск),

- Жуковский,

- Зарайск,

- Заречный,

- Звенигород,

- Зеленогорск,

- Зеленоград,

- Златоуст,

- Иваново,

- Ивантеевка,

- Ижевск,

- Иркутск,

- Искитим,

- Истра,

- Йошкар-Ола,

- Казань,

- Калининград,

- Калуга,

- Каменск-Уральский,

- Камышин,

- Каспийск,

- Кемерово,

- Кингисепп,

- Кириши,

- Киров,

- Кисловодск,

- Клин,

- Клинцы,

- Ковров,

- Коломна,

- Колпино,

- Комсомольск-на-Амуре,

- Копейск,

- Королев,

- Коряжма,

- Кострома,

- Красногорск,

- Краснодар,

- Краснознаменск,

- Красноярск,

- Кронштадт,

- Кстово,

- Кубинка,

- Кузнецк,

- Курган,

- Курск,

- Лесной,

- Лесной Городок,

- Липецк,

- Лобня,

- Лодейное Поле,

- Ломоносов,

- Луховицы,

- Лысьва,

- Лыткарино,

- Люберцы,

- Магадан,

- Магнитогорск,

- Майкоп,

- Махачкала,

- Миасс,

- Можайск,

- Московский,

- Мурманск,

- Муром,

- Мценск,

- Мытищи,

- Набережные Челны,

- Назрань,

- Нальчик,

- Наро-Фоминск,

- Находка,

- Невинномысск,

- Нефтекамск,

- Нефтеюганск,

- Нижневартовск,

- Нижнекамск,

- Нижний Новгород,

- Нижний Тагил,

- Новоалтайск,

- Новокузнецк,

- Новокуйбышевск,

- Новомосковск,

- Новороссийск,

- Новосибирск,

- Новоуральск,

- Новочебоксарск,

- Новошахтинск,

- Новый Уренгой,

- Ногинск,

- Норильск,

- Ноябрьск,

- Нягань,

- Обнинск,

- Одинцово,

- Озерск,

- Озеры,

- Октябрьский,

- Омск,

- Орел,

- Оренбург,

- Орехово-Зуево,

- Орск,

- Павлово,

- Павловский Посад,

- Пенза,

- Первоуральск,

- Пермь,

- Петергоф,

- Петрозаводск,

- Петропавловск-Камчатский,

- Подольск,

- Прокопьевск,

- Псков,

- Пушкин,

- Пушкино,

- Пятигорск,

- Раменское,

- Ревда,

- Реутов,

- Ростов-на-Дону,

- Рубцовск,

- Руза,

- Рыбинск,

- Рязань,

- Салават,

- Салехард,

- Самара,

- Саранск,

- Саратов,

- Саров,

- Севастополь,

- Северодвинск,

- Североморск,

- Северск,

- Сергиев Посад,

- Серпухов,

- Сестрорецк,

- Симферополь,

- Смоленск,

- Сокол,

- Солнечногорск,

- Сосновый Бор,

- Сочи,

- Спасск-Дальний,

- Ставрополь,

- Старый Оскол,

- Стерлитамак,

- Ступино,

- Сургут,

- Сызрань,

- Сыктывкар,

- Таганрог,

- Тамбов,

- Тверь,

- Тихвин,

- Тольятти,

- Томск,

- Туапсе,

- Тула,

- Тюмень,

- Улан-Удэ,

- Ульяновск,

- Уссурийск,

- Усть-Илимск,

- Уфа,

- Феодосия,

- Фрязино,

- Хабаровск,

- Ханты-Мансийск,

- Химки,

- Чебоксары,

- Челябинск,

- Череповец,

- Черкесск,

- Чехов,

- Чита,

- Шахты,

- Щелково,

- Электросталь,

- Элиста,

- Энгельс,

- Южно-Сахалинск,

- Якутск,

- Ялта,

- Ярославль

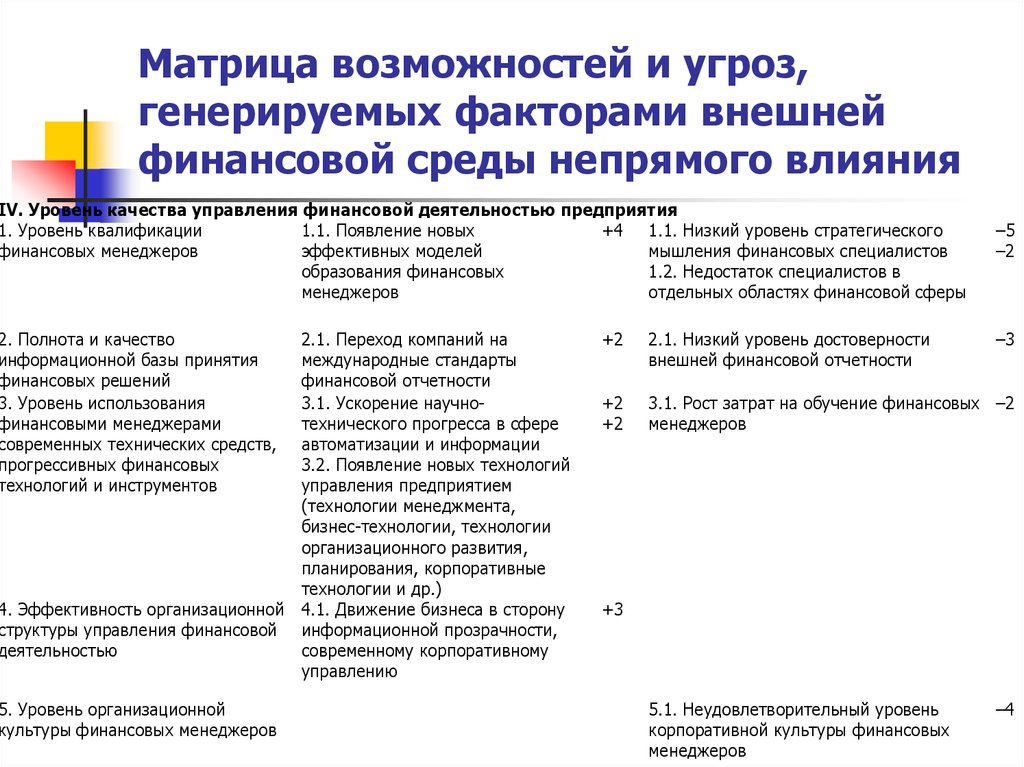

описание и пример составления — PowerBranding.

ru

ruОсновы → Лучшие инструменты стратегического анализа → Метод SWOT анализа в стратегическом управлении → Как правильно использовать SWOT матрицу на практике?

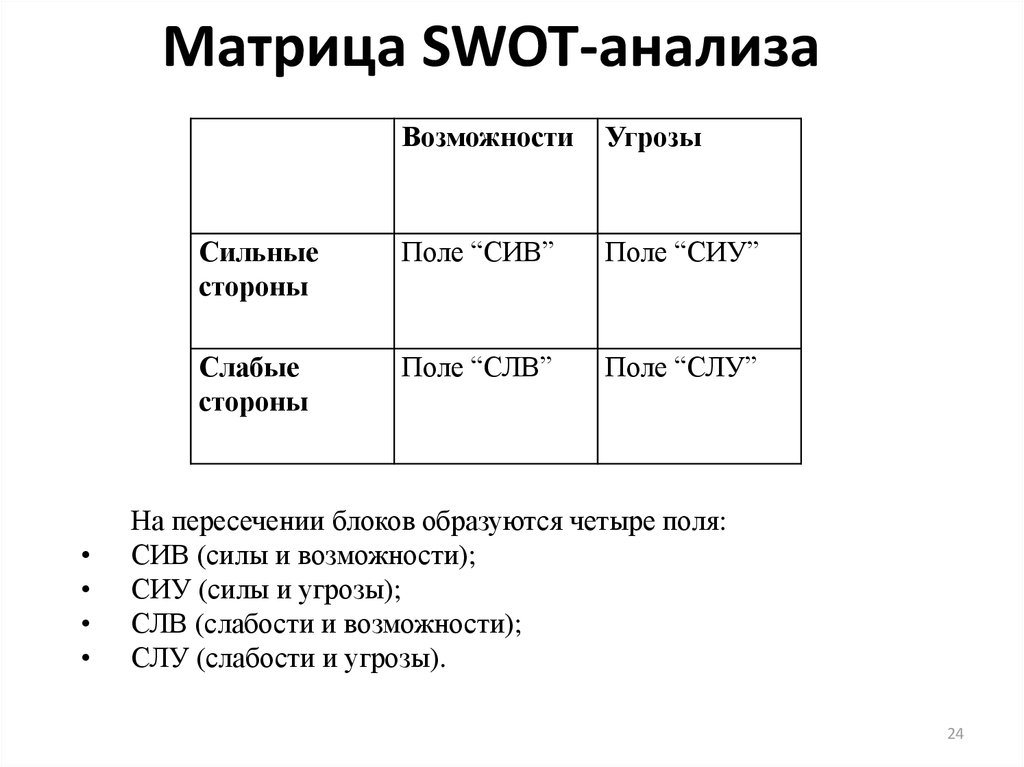

SWOT матрица является завершающим шагом в построении SWOT анализа деятельности предприятия и помогает сделать правильные выводы по проведенному анализу и найти правильные стратегии для роста бизнеса. Она представляет собой 4 квадранта с тактическими действиями, которые помогают увеличить конкурентоспособность товара за счет сильных сторон, снизить угрозы от внешних факторов и эффективно использовать возможности роста бизнеса.

Рис.1 Внешний вид матрицы SWOT анализа

Составляете SWOT анализ в первый раз?

Воспользуйтесь нашим подробным руководством по составлению SWOT анализа, которое ответит на все Ваши вопросы и позволит составить SWOT менее, чем за час.

Разрабатываем стратегию

Давайте рассмотрим каждый из четырех типов стратегий матрицы SWOT более подробно.

S-O действия

S-O действия являются стратегиями роста, представляют собой мероприятия или программы, использующие сильные стороны товара для охвата каждой из возможностей. Для определения таких действий необходимо проанализировать сильные стороны и возможности в составленной таблице swot анализа. Просматривая каждую из возможностей, задавать вопрос: как при использовании данной возможности максимально использовать существующие сильные стороны товара?

Для определения таких действий необходимо проанализировать сильные стороны и возможности в составленной таблице swot анализа. Просматривая каждую из возможностей, задавать вопрос: как при использовании данной возможности максимально использовать существующие сильные стороны товара?

W-O действия

W-O действия являются стратегиями защиты, представляют собой мероприятия или программы, направленные на улучшение, изменение или преодоление «слабых сторон» для использования найденных возможностей. Для определения таких действий необходимо проанализировать слабые стороны и возможности в составленной таблице свот анализа. Просматривая каждую из возможностей, задавать вопрос: какие из слабых сторон необходимо преодолеть для охвата и для максимального использования этой возможности? Что необходимо сделать для преодоления слабых сторон?

S-T действия

S-T действия являются стратегиями защиты и помогают правильно использовать сильные стороны компании для предотвращения возможных угроз. Для определения таких действий необходимо проанализировать сильные стороны и угрозы. Просматривая каждую из угроз, задавать вопрос: какая сильная сторона товара может защитить или минимизировать риски от данной угрозы?

Для определения таких действий необходимо проанализировать сильные стороны и угрозы. Просматривая каждую из угроз, задавать вопрос: какая сильная сторона товара может защитить или минимизировать риски от данной угрозы?

W-T действия

W-T действия являются стратегиями защиты и представляют собой мероприятия, направленные на улучшение и преодоление слабых сторон товара для предотвращения или минимизации рисков угроз. Для определения таких действий необходимо проанализировать слабые стороны и угрозы. Просматривая каждую из угроз, задавать вопрос: какая из слабых сторон товара повышает риск данной угрозы? Как необходимо укрепить «слабую сторону», чтобы риск возникновения угрозы стал минимальным.

Подробный видео-курс

Есть вопросы по составлению SWOT анализа? Воспользуйтесь нашим подробным видео-курсом для закрепления теоретических знаний:

Смотреть видео — курс по SWOT анализу полностью.

Please enable JavaScript to view the comments powered by Disqus.comments powered by Disqus

Threat Matrix (TV Series 2003–2004)

Episode guide- Cast & crew

- User reviews

- Trivia

IMDbPro

- TV Series

- 2003–20042003–2004

- 1h

IMDb RATING

5.9/10

342

ВАША ОЦЕНКА

ДрамаТриллерТайна

Специальный агент Джон Килмер возглавляет элитную команду, выполняющую миссии по уничтожению террористов и других угроз в составе службы внутренней безопасности США. Специальный агент Джон Килмер возглавляет элитную команду на заданиях для устранения террористов и других угроз в составе сил внутренней безопасности США. Специальный агент Джон Килмер возглавляет элитную команду в миссиях по ликвидации террористов и других угроз в составе сил внутренней безопасности США.

Специальный агент Джон Килмер возглавляет элитную команду в миссиях по ликвидации террористов и других угроз в составе сил внутренней безопасности США.

IMDb RATING

5.9/10

342

YOUR RATING

- Creator

- Daniel Voll

- Stars

- James Denton

- Kelly Rutherford

- Will Lyman

- Creator

- Дэниел Фолл

- Старз

- Джеймс Дентон

- Келли Резерфорд

- Уилл Лайман

- Awards

- 2 nominations

Episodes17

Browse episodes

TopTop-rated

1 Season

2 years

20042003See all

Photos147

Top cast

Джеймс Дентон

- Специальный агент Джон Килмер

Келли Резерфорд

- Специальный агент Фрэнки Эллрой-Килмер

Уилл Лайман

- Colonel Roger Atkins

Anthony Azizi

- Mohammad ‘Mo’ Hassain

Mahershala Ali

- Jelani Harper

Melora Walters

- Lia ‘Lark’ Larkin

Colby French

- Reporter …

Курт Касерес

- Тим Варгас

Тию Лик

- Ведущий новостей…

Шошанна Стерн

Steven Petrarca

- Agent Adam Anders

Lorraine Toussaint

- Carina Wright…

Lee Lourdes

- Reporter #1…

Kelly Hu

- Agent Mia Chen

Alice Krige

- Сенатор Лили Рэндольф

Джо Букаро III

- Боб Кольт

Родни Истман

Дар Диксон

- Детектив Фоук 30004

- Creator

- Daniel Voll

- All cast & crew

- Production, box office & more at IMDbPro

More like this

Matrix

Matrix

The Matrix: Reborn

E-Ring

Сбой в Матрице

Пародия на Матрицу ххх

Опека

Лео

Танцор и Дама

Вор в законе

Революции Матрицы

11

Сюжетная линия

Знаете ли вы

Отзывы пользователей16

Обзор

Избранный обзор

Это шоу плохо для Америки любым неамериканцам и любому, у кого есть хоть капля здравого смысла.

Американское телевидение может быть замечательным и интересным, нам достаточно взглянуть на CSI или ’24’ для этого, новаторское и в то же время чрезвычайно хорошо сыгранное, но это шоу — полный мусор.

Это шоу только показывает, насколько доверчивыми могут быть некоторые американцы. Я люблю американцев, и Америку, и это не в нападение, поверьте. Это атака на откровенно плохое создание программ с использованием страха и невежества.

Мы все ненавидим террористов во всех формах, независимо от их религии, расы, цвета кожи или чего бы то ни было. Террористов нужно ловить и останавливать, а этот сериал продвигает идею о том, что террористов можно убивать, несмотря ни на что, лишь бы выжили Соединенные Штаты Америки, к черту любые законы, или личные свободы, или даже саму Конституцию.

По иронии судьбы, по моему мнению, единственными людьми, которым следует бояться законов о внутренней безопасности, являются американцы, а не террористы. Американцы, обычные честные рабочие люди, медленно отказываются от того, чем они больше всего гордятся. .. Свобода! Эта телепередача способствует этому. Это телешоу говорит американскому народу … «Мы будем защищать ваши свободы, даже если нам придется убить вас, убить вас, игнорировать ваши права человека и игнорировать местные, федеральные и международные законы — мы будем защищать вашу свободу». — Даже если это убьет тебя!

.. Свобода! Эта телепередача способствует этому. Это телешоу говорит американскому народу … «Мы будем защищать ваши свободы, даже если нам придется убить вас, убить вас, игнорировать ваши права человека и игнорировать местные, федеральные и международные законы — мы будем защищать вашу свободу». — Даже если это убьет тебя!

Это телешоу нужно остановить. Это мусор.

Полезно • 23

16

- NovelIdea

- 10 апреля 2005 г.

Подробная информация

- Дата выпуска

- сентябрь 18, 2003 (Соединенные Штаты)

9 - Страна

- 40403 (Соединенные Штаты)

- ABC (США)

- Английский

- Reteaua terorii

- Los Angeles, California, USA

- Industry Entertainment

- Industry Television

- Jeff Margolis Productions

Технические характеристики

- Время работы

1 час

- Цвет

Новости по теме

Добавить страницу

Предложить отредактировать или добавить отсутствующий контент

Top Gap

Под каким названием была официально выпущена Threat Matrix (2003) в Канаде на английском языке?

Ответить

Еще для изучения

Недавно просмотренные

У вас нет недавно просмотренных страниц

OWASP Threat and Safeguard Matrix (TaSM)

Эта работа находится под лицензией Creative Commons Attribution-ShareAlike 4. 0 International License.

0 International License.

Матрица угроз и мер безопасности или (TaSM) представляет собой ориентированное на действия представление для защиты и поддержки бизнеса, созданного CISO Tradecraft. Проще говоря, если Cyber занимается защитой доходов, то нам нужен план глубокоэшелонированной защиты для борьбы с самыми большими угрозами для наших компаний. Эта матрица позволяет компании накладывать свои основные угрозы на функции кибербезопасности NIST (идентификация, защита, обнаружение, реагирование и восстановление) для создания надежного плана безопасности. Организации, которые выполняют эту деятельность, получат лучшее представление о том, как защитить свою компанию, поскольку они заполняют меры безопасности, которые смягчают серьезные угрозы. Помните, что дьявол кроется в деталях, поэтому мы выбрали TaSManian Devil в качестве логотипа проекта.

Пример. Если бы вы посмотрели на отрасль информационной безопасности, вы бы заметили, что самые крупные утечки данных в отношении компаний часто связаны с фишингом, программами-вымогателями, атаками на веб-приложения и потерей данных поставщиков/партнеров.

Вот один из способов создания плана глубокоэшелонированной защиты для смягчения этих угроз для вашей компании.

Теперь, когда вы создали свой TaSM, важно обратить внимание на перечисленные вами меры безопасности. Не каждая защита будет столь же важной. Если все важно, то нет ничего по-настоящему важного. Подумайте о мерах безопасности, на которых вы хотите сосредоточиться как организация. Это могут быть те, которые наиболее эффективны в предотвращении угрозы. Эти меры безопасности также могут быть тем, где у вас есть наибольшая возможность для улучшения. Выберите несколько мер безопасности, на которые вы можете поместить ключевые показатели, и выделите их, добавив красную рамку. Это позволит вам сопоставить прогресс ваших показателей с вашим TaSM. Помните: то, что измеряется, делается, а то, что делается, финансируется.

После описания мер безопасности, которые вы хотите улучшить, ваша организация должна создать ключевые показатели и систему показателей. В этом примере есть несколько вещей, на которые стоит обратить внимание, но не стесняйтесь вносить изменения. 1) Сгруппируйте вещи по ключевым категориям, таким как «Технологии», «Люди», «Процессы» и «Атакующая среда». Это группы, разбитые на тактические типы метрик, которые можно измерить. Имея четкое определение того, как измерять эти показатели, вы можете записывать три важных типа информации. 1) Что такое СТАТУС того, в каком состоянии находится наша организация в данный момент или в предыдущие кварталы, каковы ТЕНДЕНЦИИ , чтобы увидеть, улучшаемся мы или нет, и каковы желаемые ЦЕЛИ , чтобы определить, когда мы узнаем, что мы закончили. (Необязательно) Вы можете даже указать сроки выполнения своих целей, когда вы ожидаете их достижения.

Наконец, используйте свою оценочную карту, чтобы рассказать историю, которой можно поделиться с командами высшего руководства. Обратите внимание, что эта история является вымышленной и не отражает реальную компанию.

Обратите внимание, что эта история является вымышленной и не отражает реальную компанию.

Пример: Эта оценочная карта определяет профиль риска организации XYZ. Как видите, мы показываем, что 99% наших серверов исправляют критические уязвимости за 20 дней. Хотя эти числа уязвимостей превышают нашу желаемую цель в 15 дней, мы также устанавливаем такие инструменты, как брандмауэры веб-приложений, прокси-серверы и антивирус. Эти меры безопасности обеспечивают дополнительную защиту во время периодов разрыва, когда мы не можем достаточно быстро исправлять ошибки. В настоящее время мы чувствуем себя комфортно в нашей программе исправлений, но знаем, что это один из наших самых нестабильных показателей. Одна область, которую мы хотели бы выделить, это то, что только 60% наших команд разработчиков программного обеспечения добились успеха во время ежегодной отработки отказов. Это означает, что 40 % наших приложений SOX будут недоступны, если наш основной центр обработки данных подвергнется серьезному бедствию, например отключению электроэнергии во время урагана.

Пока мы ищем дополнительные способы применения TaSM в организации, одним из способов использования TaSM является обсуждение моделирования угроз приложениям. Модель угрозы, показанная группой приложения, может выглядеть следующим образом:

Группы разработки приложений могут стандартизировать категории угроз, используя проверенные модели угроз, такие как модель STRIDE-LM, для выявления распространенных угроз для приложений.

Группы приложений также могут комбинировать улучшенный TaSM STIDE-LM с диаграммой потоков данных. Обратите внимание, что диаграмма потока данных — это сетевая диаграмма, на которой показаны ключевые атрибуты, такие как (уровни шифрования, методы управления доступом и типы данных).

Обратите внимание, что диаграмма потока данных — это сетевая диаграмма, на которой показаны ключевые атрибуты, такие как (уровни шифрования, методы управления доступом и типы данных).

Используя расширенный TaSM STRIDE-LM и диаграмму потока данных, группы приложений могут получить простой и эффективный способ описания своих приложений и предполагаемых угроз на заседаниях советов по анализу архитектуры. Это может действительно создать проницательные дискуссии. Кроме того, Советы по обзору архитектуры могут заметить, что 20% всех приложений имеют одинаковые результаты. Эти результаты могут быть переданы ИТ-руководству для решения с помощью корпоративного решения.

Поскольку киберугрозы — это не единственные типы угроз, мы должны также рассмотреть вопрос о том, как можно использовать TaSM для более широкого использования в комитетах по рискам. Все, что нужно, — это дополнительный столбец для перечисления организации внутри компании. Представьте, если бы каждая организация поделилась своими 3-5 основными угрозами. Ваш комитет по рискам может показать, как компания устраняет самые серьезные угрозы в течение 9 дней.0379 Последовательный, адекватный, разумный и эффективный (CARE) способ. Кроме того, это позволяет комитету сотрудничать вместе для решения угроз с разных точек зрения. Пример: как Cyber может использовать HR и юридические процессы, чтобы реагировать на фишинговые атаки, наносящие ущерб бренду.

Ваш комитет по рискам может показать, как компания устраняет самые серьезные угрозы в течение 9 дней.0379 Последовательный, адекватный, разумный и эффективный (CARE) способ. Кроме того, это позволяет комитету сотрудничать вместе для решения угроз с разных точек зрения. Пример: как Cyber может использовать HR и юридические процессы, чтобы реагировать на фишинговые атаки, наносящие ущерб бренду.

Чтобы обеспечить правильное использование TaSM, убедитесь, что понимаете определения терминов, используемых в матрице

Угрозы

CNSS определяет угрозу как любое событие, которое может негативно повлиять на деятельность организации. Примеры распространенных типов угроз можно найти здесь STRIDE-LM

Функции NIST

5 функций NIST Cyber Security Framework позволяют вам создать стратегию глубокоэшелонированной защиты, которая определяет, как вы будете защищать бизнес.

1) Определите

Функция идентификации помогает в развитии организационного понимания управления рисками для систем, людей, активов, данных и возможностей. Основная цель: определить всех людей, процессы или системы, которые могут быть уязвимы для этого типа угроз.

Основная цель: определить всех людей, процессы или системы, которые могут быть уязвимы для этого типа угроз.

2) Защита Функция защиты поддерживает возможность ограничения или сдерживания воздействия угрозы. Основная цель: Как вы могли бы ограничить угрозу атаки, удалив или заблокировав уязвимость

3) Обнаружить Функция обнаружения определяет действия для своевременного выявления возникновения события. Основная цель: если бы вы не смогли остановить угрозу (т. е. на этапе защиты), как бы вы узнали, что это вообще происходит, и ваша компания испытывает вред

4) Ответить Функция реагирования включает в себя соответствующие действия в отношении инцидента, чтобы свести к минимуму воздействие. Основная цель: если угроза была реализована, как предотвратить дополнительный финансовый ущерб, ущерб репутации, несоблюдение нормативных требований или нарушение конфиденциальности

5) Восстановить

Функция восстановления включает в себя определение соответствующих действий для поддержания планов устойчивости и восстановления услуг, поврежденных во время инцидентов кибербезопасности.

Эпизод 1

Эпизод 1