Международные организации по стандартизации

Международная стандартизация – это совокупность организаций по стандартизации и продуктов их деятельности: стандартов, рекомендаций, технических отчетов и другой научно-технической продукции.

На этой страничке дана информация об основных международных (ИСО, МЭК, МСЭ, ЕОК) и региональных (СЕН, СЕНЭЛЕК, ЕТСИ) организациях по стандартизации.

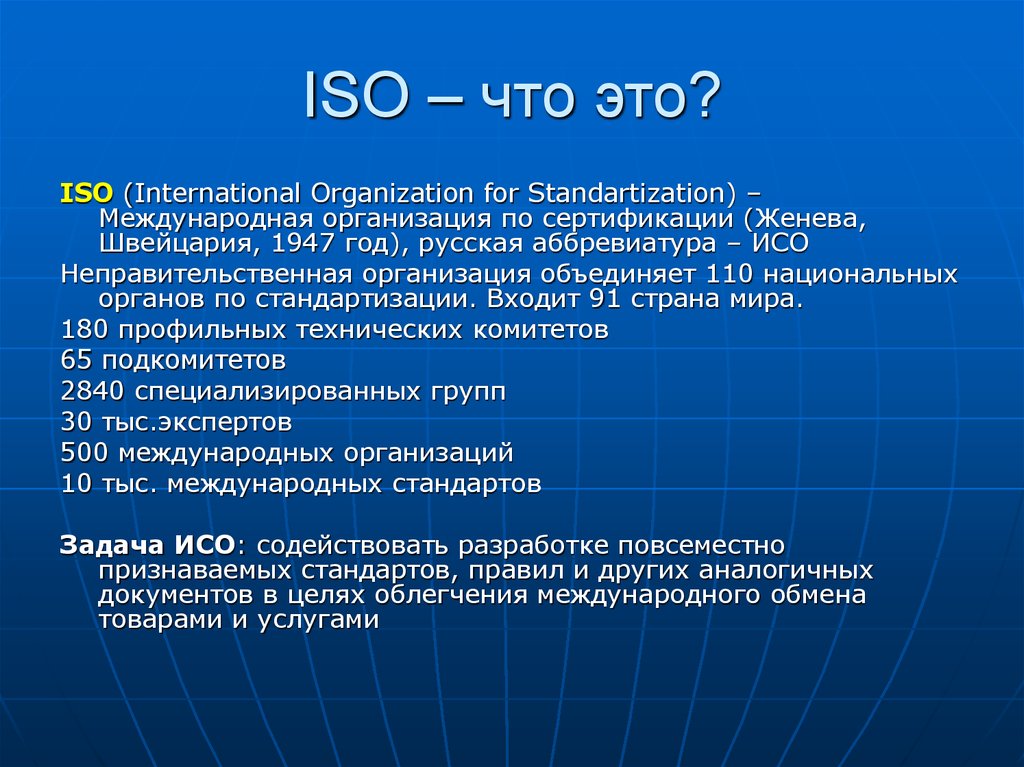

Международная организация по стандартизации ИСО (ISO) создана в 1946 году. Имеет неправительственный характер. При создании организации и выборе ее названия учитывалась необходимость того, чтобы аббревиатура наименования звучала одинаково на всех языках. Для этого было решено использовать греческое слово isos – равный. Вот почему на всех языках мира Международная организация по стандартизации имеет краткое название ISO (ИСО).

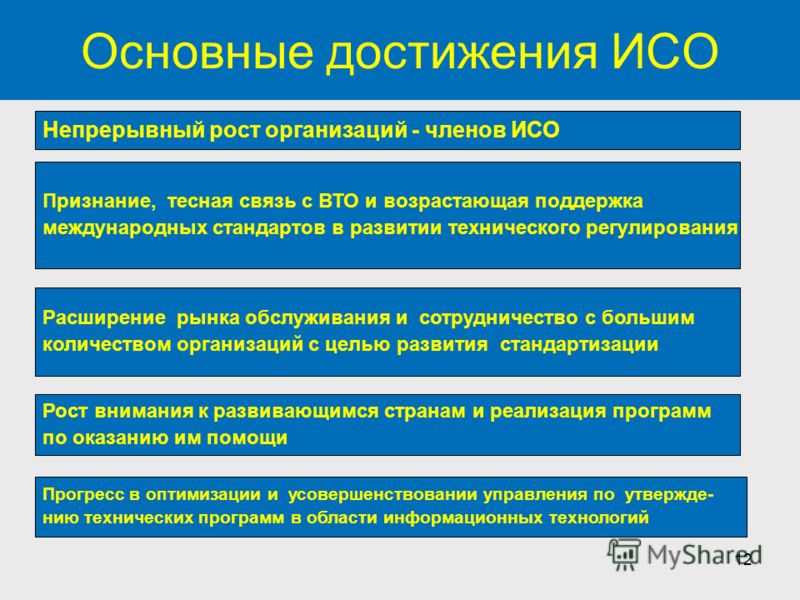

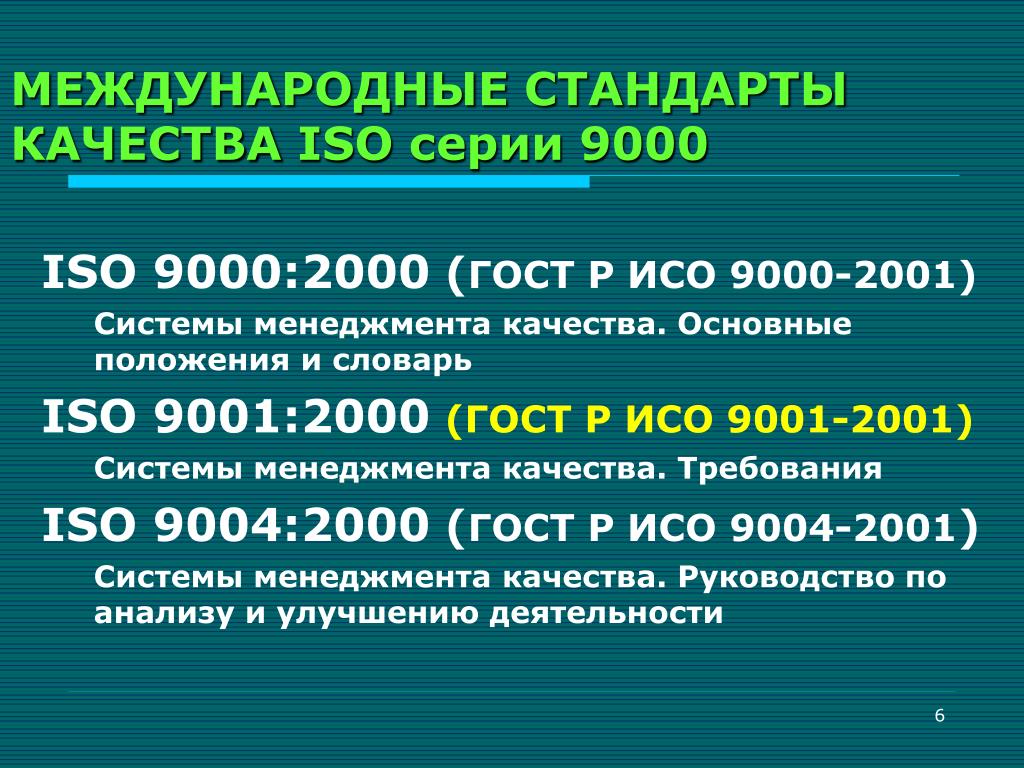

Главная цель ИСО – содействие стандартизации в мировом масштабе для облегчения международного товарообмена и взаимопомощи, а также для расширения сотрудничества в области интеллектуальной, научной, технической и экономической деятельности путем разработки международных стандартов. Членами ИСО являются не правительства, а национальные организации по стандартизации. Главными структурными подразделениями ИСО являются технические комитеты, подкомитеты и рабочие группы, выполняющие основной вид деятельнсти – разработку международных стандартов.

Членами ИСО являются не правительства, а национальные организации по стандартизации. Главными структурными подразделениями ИСО являются технические комитеты, подкомитеты и рабочие группы, выполняющие основной вид деятельнсти – разработку международных стандартов.

Международная электротехническая комиссия МЭК (IEC) создана в 1906 году. Цель деятельности – содействие международному сотрудничеству по вопросам стандартизации в области электротехники, радиоэлектротехники и связи. В отличие от ИСО, МЭК состоит из национальных комитетов, которые представляют интересы всех отраслей промышленности. В качестве таких национальных комитетов выступают национальные организации по стандартизации.

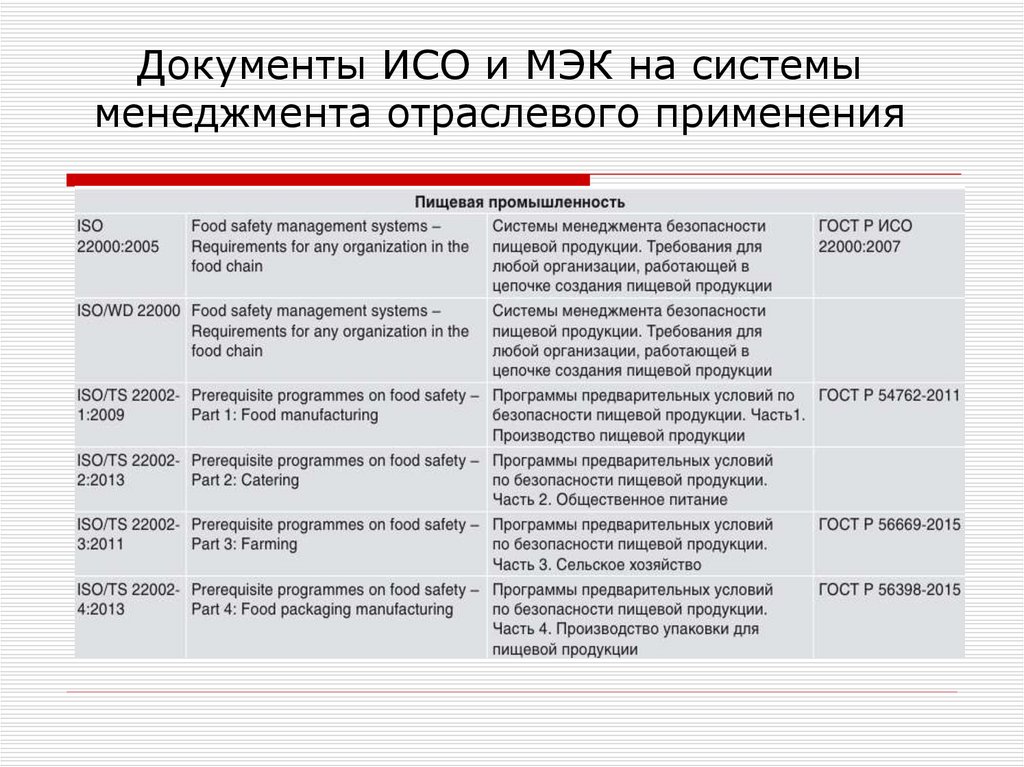

Между ИСО и МЭК заключено соглашение по разграничению сфер деятельности. Бюджет ИСО и МЭК складывается из взносов стран и от продажи международных стандартов.

Международный союз электросвязи МСЭ (ITU) – это международная организация, координирующая деятельность государственных организаций и коммерческих компаний по развитию сетей и услуг электросвязи в мире. Корни МСЭ уходят в 60-е гг. XIX в., когда была подписана первая Международная телеграфная конвенция (1865 г.). Большим достижением МСЭ является принятие в 1999 г. Рекомендаций по системе телевидения высокой четкости. В ней зафиксированы базовые параметры (число строк разложения, формат кадра, система развертки) телевидения XXI века. Парк стандартов МСЭ составляет 1500 единиц.

Корни МСЭ уходят в 60-е гг. XIX в., когда была подписана первая Международная телеграфная конвенция (1865 г.). Большим достижением МСЭ является принятие в 1999 г. Рекомендаций по системе телевидения высокой четкости. В ней зафиксированы базовые параметры (число строк разложения, формат кадра, система развертки) телевидения XXI века. Парк стандартов МСЭ составляет 1500 единиц.

Европейская организация по качеству ЕОК (EOQ) создана в 1956 году. Хотя по названию она является региональной, но фактически представляет собой мировую международную организацию. Цель деятельности – как межотраслевые проблемы качества (система управления качеством, методы оценки качества и др.), так и проблемы качества применительно к отрасли (авиационная, автомобильная, пищевая и др.).

Европейский комитет по стандартизации СЕН (CEN) создан в 1961 году. Основная цель СЕН – содействие развитию торговли товарами и услугами путем разработки европейских стандартов (евронорм, EN). Другие цели: единообразное применение в странах-членах СЕН международных стандартов ИСО и МЭК, сотрудничество со всеми европейскими организациями по стандартизации, предоставление услуг по сертификации на соответствие европейским стандартам (евронормам).

Один из принципов работы СЕН – обязательное использование международных стандартов ИСО как основы для разработки евронорм либо дополнение тех результатов, которые достигнуты в ИСО.

Европейский комитет по стандартизации в электротехнике СЕНЭЛЕК (CENELEC) создан в 1971 году. Основная цель организации – разработка стандартов на электротехническую продукцию. Стандарты СЕНЭЛЕК – необходимое средство для создания единого европейского рынка.

Европейский институт по стандартизации в области электросвязи ЕТСИ (ETSI) начал свою деятельность в 1988 году. Основная задача организации – поиск общих стандартов для создания комплексной инфраструктуры электросвязи. Эта инфраструктура призвана обеспечить полную совместимость любого оборудования и услуг, предлагаемых потребителям. По своему статусу это некоммерческая организация, деятельность которой регулируется французским законодательством (по местонахождению института).

Что такое контейнеры стандарта iso

Главная /Статьи /

Международная организация по стандартизации ИСО функционирует с 1946 года. Ее создатели видели свою задачу в разработке стандартизации для оптимизации обмена товарами между государствами. Суть стандартов ISO отражена уже в названии. Выбор был ориентирован на одинаковое звучание на любом языке. Ίσος по-гречески означает «равный».

Ее создатели видели свою задачу в разработке стандартизации для оптимизации обмена товарами между государствами. Суть стандартов ISO отражена уже в названии. Выбор был ориентирован на одинаковое звучание на любом языке. Ίσος по-гречески означает «равный».

Что называют контейнером по предложению ИСО

International Organization for Standardization только в 1968 взялась за разработку стандартов для контейнеров. К 1970 году был утвержден стандарт ISO 668, специфицирующий размеры и грузоподъемность металлических боксов. Это существенно активизировало международную торговлю и предоставление услуг, связанных с грузоперевозками.

ИСО контейнер — это унифицированная тара, адаптированная к механизированной перегрузке без перетарки. Она предназначена для доставки в указанную точку готовой продукции, оборудования, строительных и других материалов несколькими видами грузового транспорта.

Очевидные плюсы использования:

- Сокращение временных и трудовых ресурсов, требуемых на промежуточные погрузочно-разгрузочные работы.

- Удобство эксплуатации благодаря специализированным устройствам: контейнеровозам, ричстакерам (погрузчикам).

- Наличие стандартных внешних фиксаторов для закрепления на платформе.

- Отсутствие необходимости искать тару для размещения материалов внутри ввиду разработки специальных паллет именно для контейнеров.

- Обеспечение сохранности качественных характеристик транспортируемых материальных ценностей. Ведь логистическая схема реализуется от отправителя к получателю без перетарки.

Главное достоинство использования ISO контейнеров — оптимизация мультимодальных перевозок. Благодаря унифицированным габаритам боксы устанавливают на автомобильные или ЖД платформы, а также размещают в грузовых отсеках речного и морского транспорта.

Стандартизация — польза и преимущества

Технические параметры металлических модулей специфицирует стандарт ISO 6346. Согласно ему, на боксе присутствует буквенно-числовая информация. Она содержит код владельца, наличие съемных приспособлений, тип модуля и другие важные данные.

Например, в рамках стандарта разработаны удобные способы ведения расчетов:

- TEU (Twenty-foot Equivalent Unit) — единица измерения объема контейнера ИСО 20.

- FEU (Fourty-foot Equivalent Unit) — аналогичный параметр, актуальный для контейнера 40 футов.

Эти данные требуются для расчета общей вместимости контейнеровоза или грузового терминала, где боксы оставляют на нужное время.

Для грамотного выстраивания логистической схемы для контейнеров стандарта ISO введены обозначения: DC – сухогрузный общего назначения; DV – сухой фургон; St – стандартная тара.

В международной системе стандартизации практикуются следующие обозначения (групповые коды):

- GP — унифицированная модель для обычных задач логистики.

- PW — увеличение по ширине на 2450 мм. Дает возможность расположить рядом 2 поддона по 1200 мм.

- HC — увеличение высоты (1 фут).

- RE, RT, RS — рефрижераторные установки. Требуются для перевозки скоропортящихся грузов.

- HI, HR — поддержка температуры на время загрузки. Теплоизолятор расположен в промежуточном слое.

- VH — естественное кондиционирование. Обдув содержимого выполняется снизу, сверху или одновременно из двух точек.

- OT, UT — открытый верх. Комплектуется съемными устройствами для укрывания груза.

- PF, PS, PC, PL — платформа без верхней и боковой плоскости.

- TG, TD, TN — для транспортировки потенциально опасных газообразных или жидких или продуктов.

- BK, BU (Bulk) — для мелкозернистых продуктов (сыпучих).

- SN — для специфических грузов.

Таблица размеров сухогрузных контейнеров

Грузовые модули изготавливаются из разных материалов. На рынке встречаются их разнообразные модификации. Стандартизация габаритов и технических характеристик обеспечивает быстрый и безошибочный подбор тары.

Руководство по средствам криптографического контроля ISO 27001

Шифрование — один из самых важных инструментов, которыми располагает современный бизнес. Конфиденциальная информация является их жизненной силой, и она постоянно течет через их системы — между базами данных, съемными устройствами, электронной почтой и поставщиками.

Конфиденциальная информация является их жизненной силой, и она постоянно течет через их системы — между базами данных, съемными устройствами, электронной почтой и поставщиками.

Если организации не принимают надлежащих мер для защиты конфиденциальной информации, они увеличивают риск ее компрометации.

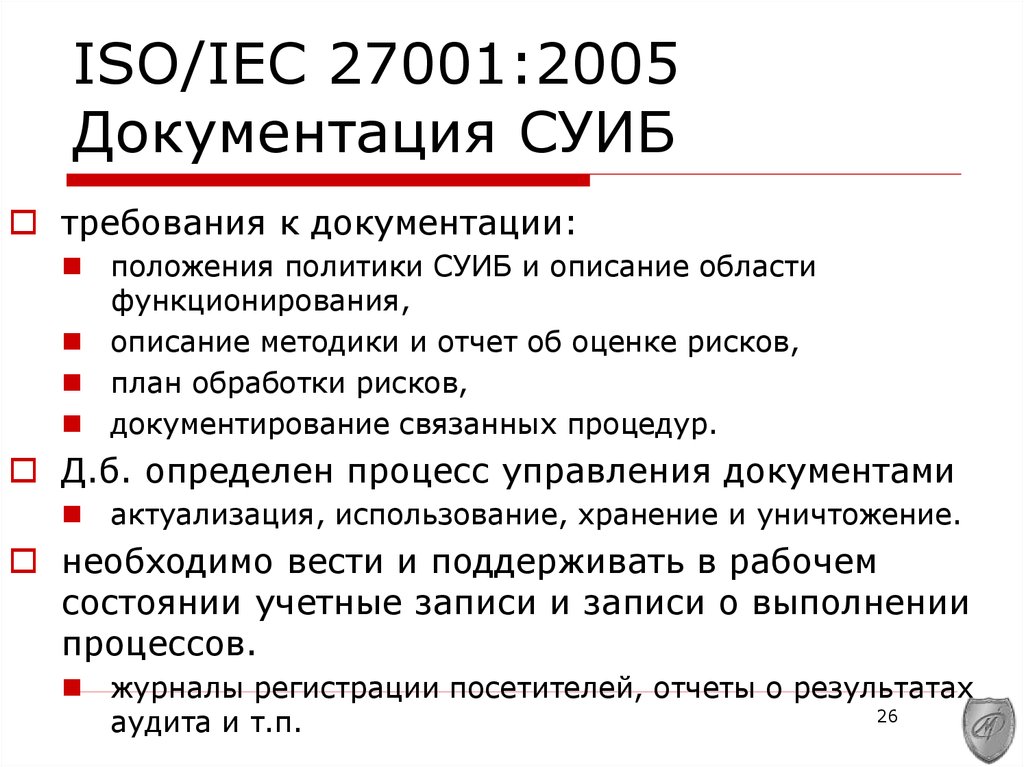

ISO 27001, международный стандарт, описывающий передовой опыт для СМИБ (системы управления информационной безопасностью), охватывает шифрование данных в Приложении A.10.

В этом блоге мы объясняем все, что вам нужно знать о шифровании и средствах криптографического контроля ISO 27001.

Что такое шифрование?Шифрование — это механизм, который преобразует данные в нечитаемый код. Любой, кто хочет интерпретировать информацию, нуждается в ключе расшифровки, который возвращает информацию в ее первоначальную форму.

Базовым примером шифрования может быть замена одной буквы на другую, так что, например, буквы «Hello» могут быть переставлены на одну букву влево на стандартной клавиатуре, чтобы читать: «Gwkki».

В контексте кибербезопасности шифрование является более сложным, создавая код, который достаточно сложен, чтобы его нельзя было расшифровать без ключа дешифрования.

Cloudflare использует это как пример того, как может выглядеть зашифрованный фрагмент данных:

Он добавляет: «Хотя зашифрованные данные кажутся случайными, шифрование происходит логичным и предсказуемым образом, позволяя стороне, которая получает зашифрованные данные и владеет правильный ключ для расшифровки данных, превращая их обратно в открытый текст».

ISO 27001 и шифрованиеОрганизации могут найти руководство по шифрованию в Приложении A.10 к ISO 27001. В нем объясняется, как средства криптографического контроля могут защитить конфиденциальную информацию при передаче и хранении.

Приложение содержит определение и правила использования криптографических решений. Он также содержит конкретные технические рекомендации, объясняющие, какие алгоритмы и размеры ключей следует использовать в определенной ситуации.

Кроме того, он содержит информацию о том, как организациям следует управлять криптографическими ключами, когда необходимо создавать ключи, кто за них отвечает и где их следует хранить.

Требует ли GDPR шифрование?Шифрование данных не является обязательным в соответствии с GDPR (Общее положение о защите данных).

Однако это связано с тем, что Регламент преднамеренно расплывчат в отношении использования конкретных технологий. Компания понимает, что передовой технологический опыт может меняться, и то, что уместно сейчас, может быть утрачено через несколько лет.

Это не означает, что GDPR не рекомендует использовать средства криптографического контроля. На самом деле шифрование предлагается в соответствии со статьей 32, которая требует от организаций принятия «соответствующих технических и организационных мер» для защиты персональных данных.

В Регламенте отмечается, что, где это применимо, это может включать псевдонимизацию или шифрование конфиденциальной информации.

Организации могут определить, подходит ли шифрование, проведя DPIA (оценка воздействия на защиту данных).

Эти оценки являются обязательными, если обработка может привести к высокому риску для субъектов данных, и они помогают организациям определить соответствующие меры безопасности, соответствующие риску.

Когда использовать криптографические средства управленияХотя шифрование имеет неоценимое значение для защиты конфиденциальных данных, организациям следует соблюдать осторожность при его использовании. Это связано с тем, что использование неправильных криптографических методов само по себе может создать уязвимости.

Аналогично, как и в случае всех мер информационной безопасности, использование шифрования требует затрат. Ключом к успешному управлению безопасностью является знание того, как сбалансировать преимущества мер безопасности с проблемами, которые они создают.

Шифрование чаще всего подходит для данных в пути, т. е. когда они перемещаются из одного места в другое, например, по электронной почте. В этих случаях шифрование гарантирует, что информация останется в безопасности, если неавторизованный субъект перехватит сообщение.

е. когда они перемещаются из одного места в другое, например, по электронной почте. В этих случаях шифрование гарантирует, что информация останется в безопасности, если неавторизованный субъект перехватит сообщение.

Организации также могут выбрать шифрование данных в состоянии покоя, т. е. когда они находятся в их системах. Это защищает информацию, если преступный хакер взломает их системы.

Однако шифрование данных в состоянии покоя менее распространено по нескольким причинам. Во-первых, это фактически удваивает объем пространства, необходимого для хранения информации, поскольку файл содержит как зашифрованную информацию, так и исходные данные.

Кроме того, шифрование информации затрудняет доступ к ней по законным причинам. Каждый раз, когда сотрудник хочет получить доступ к данным, они должны быть расшифрованы, а всякий раз, когда они вносят изменения, они должны быть повторно зашифрованы.

Шифрование также замедляет обработку и передачу информации. Это может не быть серьезной проблемой, например, при сквозном шифровании электронной почты, где передается относительно мало информации.

Но если вы передаете большой документ, то отправка займет значительно больше времени, если информация зашифрована. Поэтому вам необходимо решить, соответствуют ли преимущества безопасности вызванным неудобствам.

Как правило, шифрование следует использовать всякий раз, когда существует значительный риск несанкционированного доступа к конфиденциальной информации. Это включает в себя использование устройств, которые покидают территорию организации, таких как съемные устройства, внешние жесткие диски или ноутбуки.

Организациям также следует рассмотреть возможность шифрования веб-сайтов, которые просят пользователей ввести свое имя пользователя или пароль, или платформ электронной коммерции, обрабатывающих транзакции с платежными картами.

Шифрование также рекомендуется, когда сотрудники подключаются к корпоративной сети во время удаленной работы.

Внедрение криптографической политики Организации, использующие средства шифрования, должны внедрить криптографическую политику. Это гарантирует, что шифрование используется последовательно и надлежащим образом.

Это гарантирует, что шифрование используется последовательно и надлежащим образом.

Криптографическая политика должна охватывать:

- Обучение персонала преимуществам шифрования и использованию этой технологии;

- Процесс оценки риска, касающийся качества, стойкости и типа алгоритма шифрования;

- Как и когда будет использоваться шифрование для портативных мультимедийных устройств;

- Организационные роли и обязанности по управлению криптографическими средствами; и

- Любые соответствующие законы, регулирующие использование шифрования.

Вы можете найти дополнительные советы по ISO 27001 и шифрованию с помощью нашего инструмента Compliance Manager.

Он содержит все необходимое для укрепления процессов информационной безопасности и достижения соответствия стандарту ISO 27001.

В нем содержится список статей по информационной безопасности из законодательства Великобритании и сборник статей GDPR, каждая из которых сопровождается руководством по реализации.

Вы также можете добавить свои собственные требования или элементы управления, применимые к вашей организации.

В интерактивной базе данных Compliance Manager перечислены применимые положения каждого закона и даны рекомендации по их реализации, сопоставленные с соответствующими передовыми методами контроля из Приложения A к ISO 27001.

Начало работы

расшифровать диск

Использование Encryption Desktop Recovery Disk для расшифровки диска

книга

Артикул №: 163334

календарь_сегодня

Дата обновления:

Продукты

Шифрование диска Шифрование диска на основе технологии PGP Encryption Desktop Powered by PGP Technology

Проблема/Введение

Если компьютеру не удается загрузить Windows или Encryption Desktop Drive Encryption bootguard (pre-boot), вам потребуется расшифровать диск.

Рекомендуемый метод восстановления зашифрованного диска — создать носитель для восстановления Windows 10 WinPE, поскольку он загружается в командной строке и позволяет запускать

Если у вас нет доступа к носителю восстановления WinPE, вы можете создать загрузочный USB-носитель.

Encryption Desktop Recovery Disk имеет те же функциональные возможности, что и загрузочный USB-носитель, но чрезвычайно медленный для расшифровки диска. Скорость дешифрования составляет примерно 9 ГБ в час, что означает, что для расшифровки диска емкостью 250 ГБ потребуется около 28 часов. Поэтому используйте его для расшифровки диска только в крайнем случае. Загрузочный USB-носитель или инструмент командной строки Drive Encryption расшифруют диск во много раз быстрее, чем Recovery Disk.

Диск восстановления можно использовать только на машинах с устаревшей версией BIOS (, а не UEFI). Чтобы определить, используете ли вы Legacy BIOS, запустите msinfo32 или щелкните Панель управления/Система и безопасность/Администрирование/Информация о системе. В System Summary убедитесь, что значение BIOS Mode равно Legacy .

Диск восстановления позволяет выполнять следующие действия:

- Загружать bootguard.

- Подтвердить подлинность.

- Попробуйте загрузить Windows или расшифровать диск.

Обратите внимание: если машина уже может загрузить bootguard, но вы не можете пройти аутентификацию, маловероятно, что диск восстановления поможет.

Окружающая среда

Symantec Encryption Desktop Drive Encryption 10.4 и выше для Windows.

Разрешение

Чтобы создать диск восстановления, просто найдите файл bootg.iso на машине, на которой работает тот же выпуск Encryption Desktop, что и на машине, на которой возникли проблемы, и запишите ISO на оптический носитель.

- Если система с проблемами 64-битная, файл "C:\Program Files (x86)\PGP Corporation\PGP Desktop\bootg.iso" .

- Если система с проблемами 32-разрядная, файл "C:\Program Files\PGP Corporation\PGP Desktop\bootg.iso" .

Чтобы использовать диск восстановления, выполните следующие действия:

- Вставьте диск в систему.

- Доступ к меню параметров загрузки вашей системы (обычно нажатие F9, F10 или F12 сразу после включения Windows, но для получения более подробной информации обратитесь к руководству пользователя вашего ПК).

- Выберите дисковод для оптических дисков в меню параметров загрузки для загрузки с диска восстановления.

- На начальном экране указано Диск восстановления PGP . Нажмите любую клавишу для продолжения.

- На экране начальной загрузки вы должны пройти аутентификацию.

Вы можете использовать пароль пользователя, пароль администратора диска или WDRT (токен восстановления всего диска). Обратите внимание, что по умолчанию загружается английская раскладка (США). Его можно изменить, перейдя к опции Клавиатура и выбрав другую клавиатуру.

Вы можете использовать пароль пользователя, пароль администратора диска или WDRT (токен восстановления всего диска). Обратите внимание, что по умолчанию загружается английская раскладка (США). Его можно изменить, перейдя к опции Клавиатура и выбрав другую клавиатуру. - При условии, что запись шифрования диска может быть найдена или восстановлена, у вас есть возможность нажать клавишу D для немедленного запуска процесса расшифровки или любую другую клавишу для загрузки Windows.

- Если Windows загружается успешно, вы можете скопировать важные файлы с машины перед перезагрузкой и запуском процесса расшифровки.

Это экран диска восстановления после успешной аутентификации:

Дополнительная информация

Если у вас нет доступа к машине, на которой работает тот же выпуск Encryption Desktop, что и машина, на которой возникли проблемы, ISO-файлы Recovery Disk для версии 10.4 и выше прилагаются к этой статье.

Выпуски Symantec Encryption Desktop до 10.4.2 достигли даты окончания обслуживания. Однако ISO-файлы диска восстановления для версии 10.3.2 доступны здесь.

Вложения

SymantecEncryptionDesktop10.5Win32_WDE_Recovery_1604684659944.исо скачать приложение

SymantecEncryptionDesktop10.4.2MP5Win32_WDE_Recovery_1604593528548.iso скачать приложение

SymantecEncryptionDesktop10.4.2Win32_WDE_Recovery.iso скачать приложение

SymantecEncryptionDesktop10.4.2MP4Win32_WDE_Recovery.iso скачать приложение

SymantecEncryptionDesktop10.

SymantecEncryptionDesktop10.4.2MP2Win32_WDE_Recovery.iso скачать приложение

SymantecEncryptionDesktop10.4.2MP1Win32_WDE_Recovery.iso скачать приложение

SymantecEncryptionDesktop10.4.1Win32_WDE_Recovery.iso скачать приложение

SymantecEncryptionDesktop10.4.1MP2Win32_WDE_Recovery.iso скачать приложение

SymantecEncryptionDesktop10.

Вы можете использовать пароль пользователя, пароль администратора диска или WDRT (токен восстановления всего диска). Обратите внимание, что по умолчанию загружается английская раскладка (США). Его можно изменить, перейдя к опции Клавиатура и выбрав другую клавиатуру.

Вы можете использовать пароль пользователя, пароль администратора диска или WDRT (токен восстановления всего диска). Обратите внимание, что по умолчанию загружается английская раскладка (США). Его можно изменить, перейдя к опции Клавиатура и выбрав другую клавиатуру.